আইবিএম, ওক রিজ জাতীয় পরীক্ষাগার

আইবিএমের অন্যতম উদ্যোগী সুরক্ষা সরঞ্জাম আইবিএম ডেটা রিস্ক ম্যানেজারের (আইডিআরএম) একাধিক সুরক্ষা ত্রুটি তৃতীয় পক্ষের সুরক্ষা গবেষক প্রকাশ করেছেন বলে জানা গেছে। ঘটনাক্রমে, জিরো-ডে সুরক্ষা দুর্বলতাগুলি এখনও আনুষ্ঠানিকভাবে স্বীকৃত হয়নি, আইবিএম দ্বারা সফলভাবে প্যাচ করা যাক।

এমন এক গবেষক যিনি সম্ভাব্য রিমোট কোড এক্সিকিউশন (আরসিই) সক্ষমতা সহ কমপক্ষে চারটি সুরক্ষিত দুর্বলতা আবিষ্কার করেছিলেন, বন্য হিসাবে পাওয়া যায় বলে জানা গেছে। গবেষক দাবি করেছেন যে তিনি আইবিএমের কাছে যাওয়ার এবং আইবিএমের ডেটা রিস্ক ম্যানেজার সুরক্ষা ভার্চুয়াল অ্যাপ্লায়েন্সের মধ্যে থাকা সুরক্ষা ত্রুটিগুলির বিবরণ ভাগ করে নেওয়ার চেষ্টা করেছিলেন, তবে আইবিএম তাদের স্বীকৃতি জানাতে অস্বীকৃতি জানিয়েছিল এবং ফলস্বরূপ, এগুলিকে আপাতদৃষ্টিতে ছাড়িয়ে গেছে।

আইবিএম জিরো-ডে সুরক্ষা ক্ষতিগ্রস্থতার রিপোর্ট মানতে অস্বীকার করেছে?

আইবিএম ডেটা রিস্ক ম্যানেজার এমন একটি এন্টারপ্রাইজ পণ্য যা ডেটা আবিষ্কার এবং শ্রেণিবদ্ধকরণ সরবরাহ করে। প্ল্যাটফর্মটিতে ব্যবসায়ের ঝুঁকি সম্পর্কিত বিশ্লেষণ বিশ্লেষণ রয়েছে যা প্রতিষ্ঠানের অভ্যন্তরীণ তথ্য সম্পদের উপর ভিত্তি করে। যোগ করার দরকার নেই, প্ল্যাটফর্মটির সেই একই ব্যবসাগুলি সম্পর্কে সমালোচনা এবং সংবেদনশীল তথ্য অ্যাক্সেস রয়েছে। যদি আপস করা হয় তবে পুরো প্ল্যাটফর্মটিকে এমন ক্রীতদাসে পরিণত করা যেতে পারে যা হ্যাকারকে আরও বেশি সফ্টওয়্যার এবং ডেটাবেসগুলিতে সহজে অ্যাক্সেস সরবরাহ করতে পারে।

সুরক্ষা গবেষক চারটি শূন্য দিন প্রকাশ করেছেন # ক্ষয়ক্ষতি আইবিএম এর অন্যতম আইবিএম ডেটা রিস্ক ম্যানেজারকে (আইডিআরএম) প্রভাবিত করে # এন্টারপ্রাইজ সুরক্ষা সরঞ্জাম। #সাইবার নিরাপত্তা https://t.co/jvdcufgQQi https://t.co/2cKjfrCOoz

- ডেভিড ডি সৌসা (@ ডেভিডডিএসড্রুমন্ড) 21 এপ্রিল, 2020

যুক্তরাজ্যের অ্যাগিল ইনফরমেশন সিকিউরিটির পেদ্রো রিবেইরো আইবিএম ডেটা রিস্ক ম্যানেজারের ২.০.৩ সংস্করণটি তদন্ত করেছেন এবং মোট চারটি দুর্বলতা আবিষ্কার করেছেন বলে জানা গেছে। ত্রুটিগুলি নিশ্চিত করার পরে, রিবেইরো কার্নেগি মেলন বিশ্ববিদ্যালয়ের সিইআরটি / সিসির মাধ্যমে আইবিএমের কাছে প্রকাশের চেষ্টা করেছিলেন। ঘটনাচক্রে, আইবিএম হ্যাকারওন প্ল্যাটফর্ম পরিচালনা করে, যা মূলত এই জাতীয় সুরক্ষা দুর্বলতা জানাতে একটি অফিশিয়াল চ্যানেল। তবে রিবেইরো হ্যাকারঅন ব্যবহারকারী নন এবং দৃশ্যত যোগ দিতে চাননি, তাই তিনি সিইআরটি / সিসি দিয়ে যাওয়ার চেষ্টা করেছিলেন। আশ্চর্যের বিষয় হল, আইবিএম নিম্নলিখিত বার্তার সাথে ত্রুটিগুলি স্বীকার করতে অস্বীকার করেছিল:

' আমরা এই প্রতিবেদনটি মূল্যায়ন করেছি এবং আমাদের দুর্বলতা প্রকাশের কর্মসূচির সুযোগ ছাড়াই বন্ধ করেছি কারণ এই পণ্যটি কেবলমাত্র আমাদের গ্রাহকদের দ্বারা প্রদত্ত 'বর্ধিত' সহায়তার জন্য । এটি আমাদের নীতিতে বর্ণিত is https://hackerone.com/ibm । এই প্রোগ্রামে অংশ নেওয়ার যোগ্য হওয়ার জন্য, প্রতিবেদন দাখিল করার আগে আপনাকে 6 মাসের মধ্যে আইবিএম কর্পোরেশন, বা কোনও আইবিএম সহায়ক সংস্থা, বা আইবিএম ক্লায়েন্টের জন্য সুরক্ষা পরীক্ষা করার চুক্তির অধীনে থাকা উচিত নয়। '

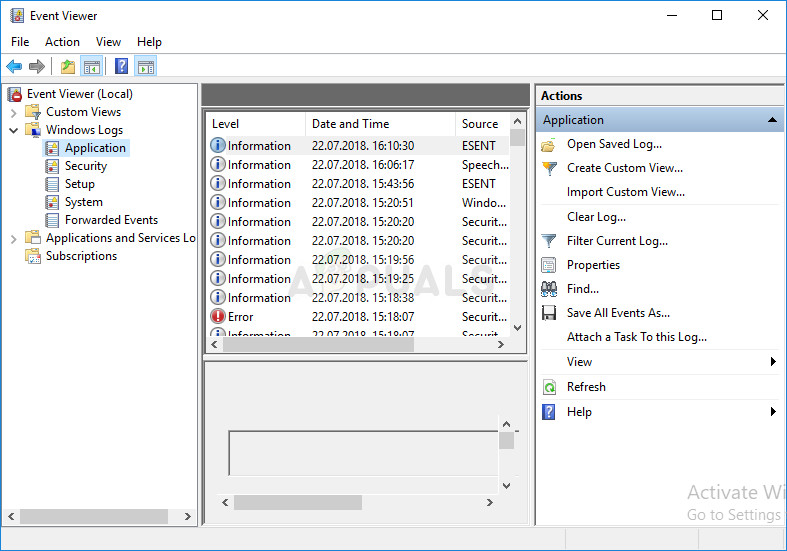

মুক্ত দুর্বলতার প্রতিবেদন প্রত্যাখ্যান হওয়ার পরে, ড গবেষক চারটি বিষয় সম্পর্কে গিটহাবের বিবরণ প্রকাশ করেছিলেন । গবেষক আশ্বাস দিয়েছিলেন যে প্রতিবেদনটি প্রকাশের কারণ হ'ল আইবিএম আইডিআরএম ব্যবহারকারী সংস্থাগুলি তৈরি করা সুরক্ষা ত্রুটি সম্পর্কে সচেতন এবং কোনও আক্রমণ রোধ করার জন্য তাদের স্থান প্রশমিত করার অনুমতি দিন।

আইবিএম আইডিআরএম-এ 0-দিনের সুরক্ষার দূর্বলতাগুলি কী কী?

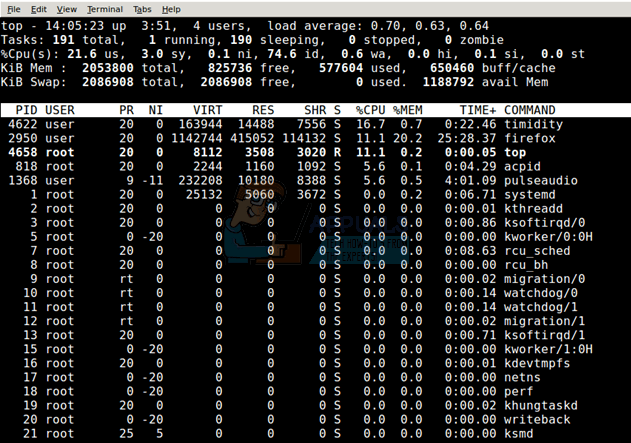

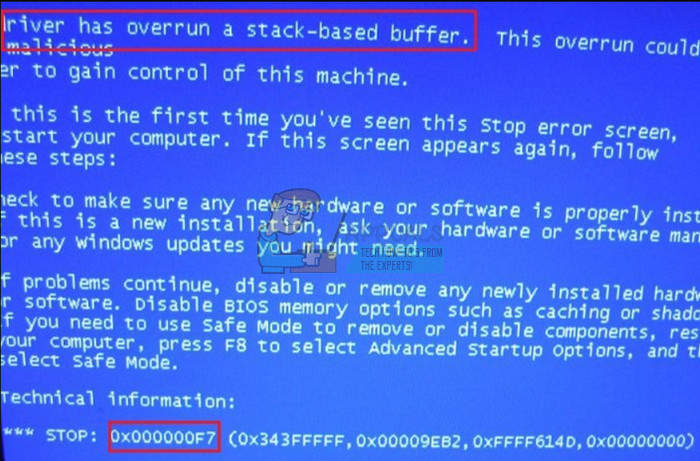

চারটির মধ্যে তিনটি সুরক্ষা ত্রুটিগুলি পণ্যটিতে মূল সুবিধা পেতে একসাথে ব্যবহার করা যেতে পারে। ত্রুটিগুলির মধ্যে একটি প্রমাণীকরণ বাইপাস, একটি কমান্ড ইঞ্জেকশন ত্রুটি এবং একটি সুরক্ষিত ডিফল্ট পাসওয়ার্ড অন্তর্ভুক্ত থাকে।

প্রমাণীকরণ বাইপাস একজন আক্রমণকারীকে একটি এআইপিআই দিয়ে কোনও সমস্যা আপত্তিজনকভাবে ডেটা রিস্ক ম্যানেজার অ্যাপ্লিকেশনটিকে একটি স্বেচ্ছাসেবক আইডি এবং একটি ব্যবহারকারীর নাম গ্রহণ করার অনুমতি দেয় এবং তারপরে সেই ব্যবহারকারীর জন্য একটি নতুন পাসওয়ার্ড তৈরি করতে একটি পৃথক কমান্ড প্রেরণ করতে পারে। আক্রমণটির সফল শোষণটি মূলত ওয়েব প্রশাসনের কনসোলটিতে অ্যাক্সেস দেয়। এর অর্থ প্ল্যাটফর্মের প্রমাণীকরণ বা অনুমোদিত অ্যাক্সেস সিস্টেমগুলি পুরোপুরি বাইপাস করা হয়েছে এবং আক্রমণকারীটির আইডিআরএম-এ সম্পূর্ণ প্রশাসনিক অ্যাক্সেস রয়েছে।

https://twitter.com/sudoWright/status/1252641787216375818

প্রশাসকের অ্যাক্সেসের মাধ্যমে, কোনও আক্রমণকারী একটি স্বেচ্ছাসেবী ফাইল আপলোড করতে কমান্ড ইনজেকশন দুর্বলতা ব্যবহার করতে পারে। তৃতীয় ত্রুটিটি যখন প্রথম দুটি দুর্বলতার সাথে একত্রিত হয়, তখন এটি অদক্ষিত দূরবর্তী আক্রমণকারীকে আইডিআরএম ভার্চুয়াল অ্যাপ্লায়েন্সের মূল হিসাবে রিমোট কোড এক্সিকিউশন (আরসিই) অর্জন করতে দেয়, ফলে সিস্টেমের সম্পূর্ণ আপস হয়। আইবিএম আইডিআরএম-এ চারটি জিরো-ডে সুরক্ষা বৈধতাগুলির সংক্ষিপ্তসার:

- আইডিআরএম প্রমাণীকরণ প্রক্রিয়াটির একটি বাইপাস

- আইডিআরএম এপিআইগুলির মধ্যে একটিতে একটি কমান্ড ইঞ্জেকশন পয়েন্ট যা আক্রমণগুলিকে অ্যাপটিতে তাদের নিজস্ব কমান্ড চালাতে দেয়

- এর একটি হার্ডকোড ব্যবহারকারী নাম এবং পাসওয়ার্ড কম্বো a3user / idrm

- আইডিআরএম এপিআই-তে একটি দুর্বলতা যা দূরবর্তী হ্যাকারদের আইডিআরএম অ্যাপ্লায়েন্স থেকে ফাইল ডাউনলোড করতে দেয়

যদি এটি যথেষ্ট ক্ষতিকারক না হয় তবে গবেষক দুটি মেটাস্পপ্লাইট মডিউল সম্পর্কে তথ্য প্রকাশের প্রতিশ্রুতি দিয়েছেন যা প্রমাণীকরণকে বাইপাস করে এবং রিমোট কোড এক্সিকিউশন এবং যথেচ্ছ ফাইল ডাউনলোড ত্রুটি

এটি লক্ষণীয় গুরুত্বপূর্ণ যে আইবিএম আইডিআরএমের অভ্যন্তরে সুরক্ষা দুর্বলতার উপস্থিতি সত্ত্বেও, সম্ভাবনা রয়েছে সফলভাবে একই শোষণ বরং পাতলা হয় । এটি মূলত কারণ যে সংস্থাগুলি তাদের সিস্টেমে আইবিএম আইডিআরএম মোতায়েন করে থাকে তারা সাধারণত ইন্টারনেটের মাধ্যমে অ্যাক্সেস রোধ করে। তবে, আইডিআরএম সরঞ্জামটি অনলাইনে প্রকাশিত হলে, আক্রমণগুলি দূর থেকে চালানো যেতে পারে। তদুপরি, কোনও আক্রমণকারী যিনি কোনও সংস্থার অভ্যন্তরীণ নেটওয়ার্কে একটি ওয়ার্কস্টেশন অ্যাক্সেস পেয়েছেন তিনি সম্ভাব্যভাবে আইডিআরএম সরঞ্জাম গ্রহণ করতে পারেন। একবার সফলভাবে আপস হয়ে গেলে আক্রমণকারী সহজেই অন্যান্য সিস্টেমের শংসাপত্রগুলি বের করতে পারে। এগুলি আক্রমণকারীটিকে সংস্থার নেটওয়ার্কের অন্যান্য সিস্টেমে বিলম্বিত করার ক্ষমতা দেয়।

ট্যাগ আইবিএম