মাইক্রোসফট কর্পোরেশন

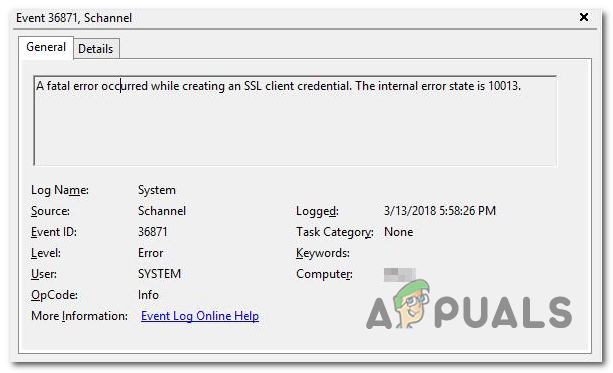

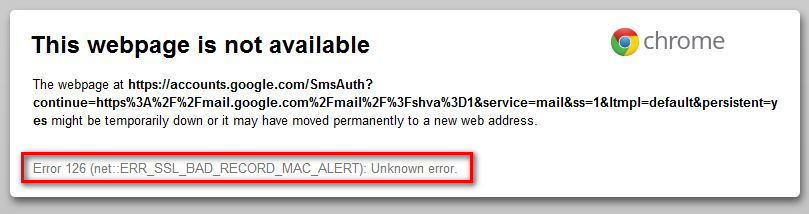

মাইক্রোসফ্ট ডিএনএসলিন্ট ইউটিলিটি ব্রাউজারের মাধ্যমে অ্যাক্সেস করা বিভিন্ন ওয়েব সার্ভারগুলিতে বরাদ্দকৃত আইপি ঠিকানার সাথে সম্পর্কিত ডোমেন নেম সিস্টেম (ডিএনএস) নাম অনুসন্ধানের সমস্যাগুলি নির্ণয়ের জন্য কাজ করে। এটি বেসিক উইন্ডোজ প্যাকেজের অংশ হিসাবে অন্তর্ভুক্ত নয় তবে মাইক্রোসফ্টের ওয়েবসাইট থেকে বিনামূল্যে ডাউনলোড করা যায়। একটি রিমোট অ্যাক্সেস দুর্বলতা on..6 গ্রেড হয়েছে (সমালোচনা) সিভিএসএস ৩.০ ডাউনলোডগুলি করার জন্য বাধ্যতামূলক ড্রাইভের কারণে এই ইউটিলিটিটিকে প্রভাবিত করতে স্কেল আবিষ্কার করা হয়েছিল।

'/ Ql' স্যুইচ অনুসারে DNS পরীক্ষা-ফাইলগুলি পার্স করার সময় DNSLint ডোমেন নামগুলি পর্যালোচনা করে না বলে এই দুর্বলতাটি বেড়ে যায়। সাধারণত প্রত্যাশিত ডোমেন নাম তথ্যের বিপরীতে শেষ ব্যবহারকারী কোনও ফাইল যেমন স্ক্রিপ্ট বা বাইনারি কোড ধারণ করে এমন ফাইল ব্যবহার করতে পরিচালিত করে, জোরপূর্বক ডাউনলোডগুলি ইনস্টল করা সহজ হয়ে যায় সেখানে সিস্টেমটি ঝুঁকির মধ্যে ফেলে দেওয়া যেতে পারে। যদি এটি ঘটে তখন হ্যাকার কোনও দূষিত ফাইলটি জোর করে ডাউনলোড করার জন্য চাপ দিতে পারে যা ওয়েব ব্রাউজারের মাধ্যমে অ্যাক্সেস করার সময় রিমোট কমান্ডগুলি ডাউনলোড এবং কার্যকর করতে পারে। ডাউনলোডটি স্থানীয় সিস্টেমের অবস্থান এবং সুরক্ষার অ্যাক্সেসের অনুরোধ জানাতে পারে এবং ফাইলটি ডিস্ক ড্রাইভের একটি পরিচিত জায়গা থেকে এসেছিল দেখে একজন ব্যবহারকারী নির্বাহীটিকে এগিয়ে চলার অনুমতি দেওয়ার দিকে ঝুঁকতে পারে। দূষিত ফাইলটি বিশেষত অনুমোদনের পরে, এটি দূরবর্তীভাবে কোনও উদ্দেশ্যে কোড চালাতে এবং ব্যবহারকারীর সুরক্ষা এবং গোপনীয়তার সাথে আপস করতে পারে।

জন পেজ hyp3rlinx এই দুর্বলতার অনুকরণ করে এমন ধারণার একটি প্রমাণ লিখেছেন যা ব্যাখ্যা করে যে যখন কোনও স্ক্রিপ্ট বা বাইনারি রেফারেন্স পাঠ্য-ফাইলটি ডোমেন নামের বিপরীতে ব্যবহার করা হয় তখন একটি অনিচ্ছাকৃত ফাইল নিম্নলিখিত হিসাবে ডাউনলোড করতে পারে:

dnslint.exe / v / y / d 'ম্যালওয়ার ফাইল' / s X.X.X.X / r 'মাইরেপোর্ট'

DNSLint ইউটিলিটি প্রসঙ্গে, নিম্নলিখিতটি দেখায় যে সিস্টেমে ম্যালওয়্যার প্রবর্তনের জন্য কীভাবে দুর্বলতা কাজে লাগানো যেতে পারে।

1) দূরবর্তী ওয়েব সার্ভারের রুট ডিয়ারে 'dnslint-update.exe'।

2) 'সার্ভার.টেক্সট'

ডিএনএসলিন্ট

; এটি একটি নমুনা ডিএনএসএলিন্ট ইনপুট ফাইল

এই ডিএনএস সার্ভারটি বলা হয়: dns1.cp.msft.net

[dns ~ সার্ভার] X.X.X.X

, a, r; একটি রেকর্ড

এক্স.এক্স.এক্স.এক্স, পিটিআর, আর; পিটিআর রেকর্ড

পরীক্ষা 1, cname, r; CNAME রেকর্ড

পরীক্ষা 2, এমএক্স, আর; এমএক্স রেকর্ড

3) dnslint.exe / ql সার্ভার.টেক্সট

উপরের কোডটি দ্বারা বর্ণিত হিসাবে রূপান্তরিত হয়নি অধিকার এই বিষয়বস্তুতে hyp3rlinx এর। এই দুর্বলতাটি প্রকাশ করে, মনে হয় না যে এখনও পর্যন্ত এই সমস্যাটি সমাধান করার জন্য কোনও প্যাচ আপডেট রয়েছে। এই দুর্বলতার জন্য একটি সিভিই কোড এখনও বরাদ্দ করা হয়নি এবং এটি মাইক্রোসফ্ট দ্বারা এটির অফিসিয়াল সুরক্ষা বুলেটিনে আইডি এবং লিখে দেওয়া উচিত।