রুমী আইটি টিপস

ডাব্লুপিএ / ডাব্লুপিএ 2 দীর্ঘকাল ধরে ওয়াইফাই এনক্রিপশনের সর্বাধিক সুরক্ষিত ফর্ম হতে নির্ধারিত হয়েছে। 2017 সালের অক্টোবরে, তবে, ডাব্লুপিএ 2 প্রোটোকলটি কেআরএকেকে আক্রমণে ঝুঁকিপূর্ণ বলে মনে হয়েছিল যার জন্য প্রশমন কৌশল স্থাপন করা হয়েছিল। মনে হচ্ছে ওয়্যারলেস নেটওয়ার্ক এনক্রিপশনটি আবারও আক্রমণের শিকার হয়েছে, এবার ডাব্লু ডাবডাব্লুপিএ / ডাব্লুপিএ 2 দুর্বলতার সাথে ডাব করে পিএমকেআইডি।

আমরা ডব্লিউপিএ / ডাব্লুপিএ 2 এ নতুন আক্রমণ তৈরি করেছি। আর কোনও সম্পূর্ণ 4-মুখী হ্যান্ডশেক রেকর্ডিংয়ের প্রয়োজন নেই। আপনার প্রয়োজনীয় সমস্ত বিশদ এবং সরঞ্জাম এখানে: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- হ্যাশকাট (@ হ্যাশক্যাট) 4 আগস্ট, 2018

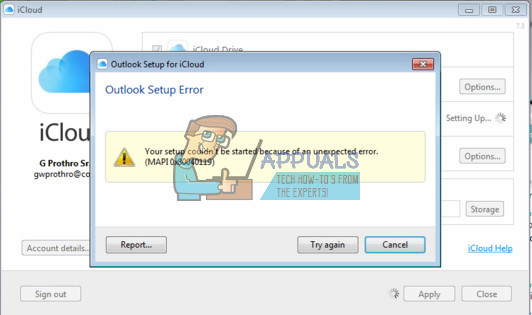

এই দুর্বলতাটি একটি টুইটার অ্যাকাউন্ট (@ হ্যাশকাট) দ্বারা ভাগ করা হয়েছে যা কোডটির একটি চিত্র টুইট করেছে যা EAPOL 4-মুখী হ্যান্ডশেকের প্রয়োজনীয়তা বাইপাস করতে এবং নেটওয়ার্ক সংযোগকে আক্রমণ করতে পারে। এ-তে পোস্ট অ্যাকাউন্টের ওয়েবসাইটে, শোষণের পিছনে বিকাশকারীরা ব্যাখ্যা করেছিলেন যে তারা ডাব্লুপিএ 3 সুরক্ষা মানকে আক্রমণ করার উপায়গুলি খুঁজছিল তবে এটি সমমানের প্রমাণীকরণের সমান (এসএই) প্রোটোকলের কারণে ব্যর্থ হয়েছিল। পরিবর্তে, তবে তারা ডাব্লুপিএ 2 প্রোটোকলের এই দুর্বলতা জুড়ে হোঁচট খেতে পেরেছিল।

এই দুর্বলতাটি একটি একক EAPOL ফ্রেমের রবস্ট সিকিউরিটি নেটওয়ার্ক ইনফরমেশন এলিমেন্টে (আরএসএনআইই) কাজে লাগানো হয়েছে। এটি পিএমকেডের মূল কী এবং পিএমকেআইডি তৈরির জন্য এইচএমএসি-এসএএএ 1 ব্যবহার করে এবং এর ডেটাগুলিতে অ্যাক্সেস পয়েন্ট এবং স্টেশন ম্যাক অ্যাড্রেসগুলিকে অন্তর্ভুক্ত করে এমন একটি স্থির স্ট্রিং 'পিএমকে নেম' যুক্ত করে তোলে।

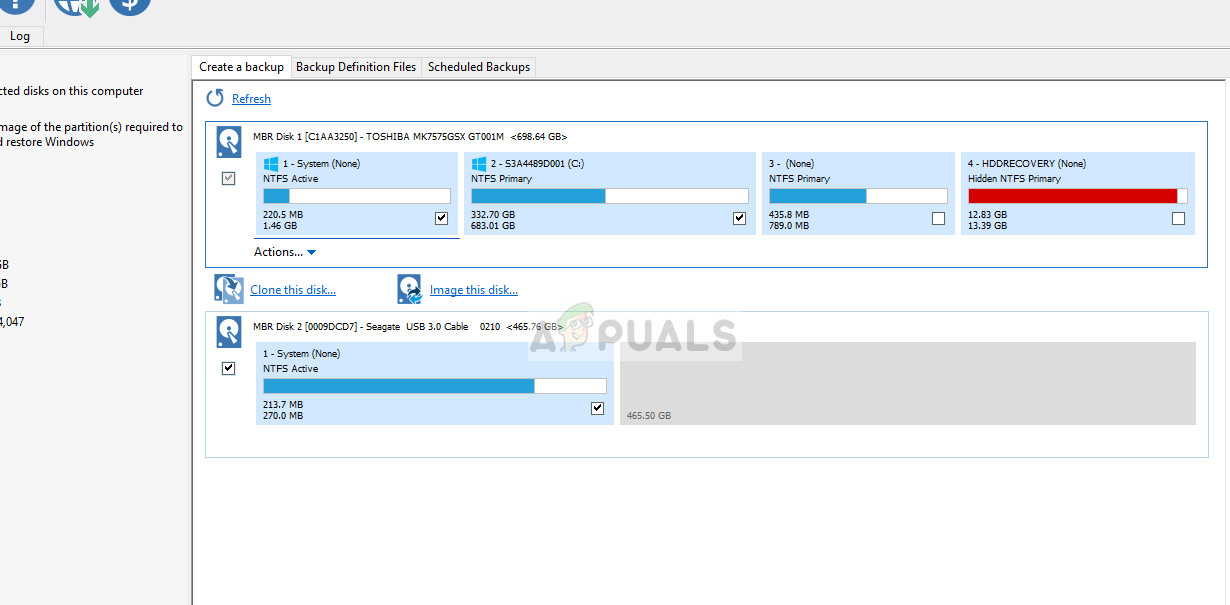

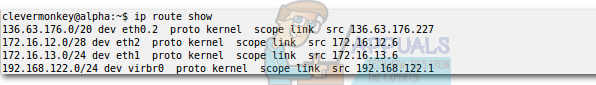

বিকাশকারীদের পোস্ট অনুসারে, আক্রমণ চালানোর জন্য, তিনটি সরঞ্জামের প্রয়োজন: hcxdumptool v4.2.0 বা উচ্চতর, hcxtools v4.2.0 বা উচ্চতর এবং হ্যাশকেট v4.2.0 বা উচ্চতর। এই দুর্বলতা আক্রমণকারীকে সরাসরি এপির সাথে যোগাযোগ করতে দেয়। এটি EAPOL ফ্রেমের ইভেন্টের পুনঃপ্রেরণ এবং শেষ অবৈধ পাসওয়ার্ড এন্ট্রি বাইপাস করে। আক্রমণকারীটি আক্রমণকারীর থেকে অনেক দূরে থাকা ক্ষেত্রে এপিএল-এর হারিয়ে যাওয়া ফ্রেমগুলিও সরিয়ে দেয় এবং এটি পিসিএপ বা এইচসিএপএক্সের মতো আউটপুট ফর্ম্যাটগুলির বিপরীতে একটি নিয়মিত হেক্স এনকোডযুক্ত স্ট্রিংয়ে চূড়ান্ত তথ্য উপস্থিত করে।

কোড কীভাবে কোড এই দুর্বলতা কাজে লাগাতে কাজ করে সে সম্পর্কিত কোডগুলি এবং বিশদগুলি বিকাশকারীদের পোস্টে ব্যাখ্যা করা হয়েছে। তারা জানিয়েছে যে ওয়াইফাই রাউটারগুলির এই দুর্বলতাটি সরাসরি প্রভাবিত করে এবং এটি সম্পর্কিত সংযোগগুলিতে এটি কতটা কার্যকর তা সম্পর্কে তারা অনিশ্চিত। যদিও তারা বিশ্বাস করে যে এই দুর্বলতা সম্ভবত সমস্ত 802.11 আই / পি / কিউ / আর নেটওয়ার্কগুলিতে ব্যবহার করা যেতে পারে যেখানে রোমিং বৈশিষ্ট্যগুলি আজকের দিনে বেশিরভাগ রাউটারের ক্ষেত্রে যেমন সক্ষম রয়েছে তেমনভাবে সক্ষম।

দুর্ভাগ্যক্রমে ব্যবহারকারীদের জন্য, এখনও পর্যন্ত এই দুর্বলতার জন্য কোনও প্রশমন কৌশল নেই। এটি কয়েক ঘন্টা আগে উদ্ভূত হয়েছিল এবং কোনও রাউটার প্রস্তুতকারকের নোটিশ নেওয়ার (বা স্পষ্ট করে জানিয়েছে) কোনও খবর নেই।