ওয়ার্ডপ্রেস। অর্ডারল্যান্ড

জুমলা এবং ওয়ার্ডপ্রেসের মতো জনপ্রিয় কন্টেন্ট ম্যানেজমেন্ট সিস্টেমগুলি (সিএমএস) নিয়োগকারী ওয়েবসাইটগুলি কোনও কোড ইনজেক্টর এবং পুনর্নির্দেশক স্ক্রিপ্টের সাপেক্ষে। নতুন সুরক্ষার হুমকি স্পষ্টতই খাঁটি লাগছে তবে অত্যন্ত দূষিত ওয়েবসাইটগুলিতে সন্দেহজনক দর্শকদের পাঠায়। এটি সফলভাবে পুনঃনির্দেশিত হয়ে গেলে, সুরক্ষা হুমকির পরে লক্ষ্যযুক্ত কম্পিউটারে সংক্রামিত কোড এবং সফ্টওয়্যার প্রেরণের চেষ্টা করা হয়।

সুরক্ষা বিশ্লেষকরা একটি আশ্চর্যজনক সুরক্ষা হুমকির সন্ধান করেছেন যা সবচেয়ে জনপ্রিয় এবং বহুল ব্যবহৃত দুটি সিএমএস প্ল্যাটফর্ম জুমলা এবং ওয়ার্ডপ্রেসকে লক্ষ্য করে। কয়েক মিলিয়ন ওয়েবসাইট সামগ্রী তৈরি করতে, সম্পাদনা করতে ও প্রকাশ করতে কমপক্ষে একটি সিএমএস ব্যবহার করে। বিশ্লেষকরা এখন জুমলা এবং ওয়ার্ডপ্রেস ওয়েবসাইটগুলির একটি দূষিত পুনর্নির্দেশ স্ক্রিপ্টের মালিকদের সতর্ক করছেন যা দর্শকদের দূষিত ওয়েবসাইটগুলিতে চাপ দিচ্ছে। সুজুরির সাথে সুরক্ষা গবেষক ইউজিন ওয়াজনিয়াক, দূষিত সুরক্ষা হুমকির বিস্তারিত জানালেন যে তিনি একটি ক্লায়েন্টের ওয়েবসাইটে উন্মুক্ত করেছিলেন।

সদ্য আবিষ্কৃত .htaccess ইনজেক্টর হুমকি হোস্ট বা দর্শনার্থীকে পঙ্গু করার চেষ্টা করে না। পরিবর্তে, প্রভাবিত ওয়েবসাইট ক্রমাগত ওয়েবসাইট ট্র্যাফিক বিজ্ঞাপনের সাইটগুলিতে পুনর্নির্দেশের চেষ্টা করে। যদিও এটি অত্যন্ত ক্ষতিকারক শোনায় না, তবে ইনজেক্টর স্ক্রিপ্টটিও দূষিত সফ্টওয়্যার ইনস্টল করার চেষ্টা করে। হামলার দ্বিতীয় অংশ, যখন বৈধ খুঁজছেন ওয়েবসাইটগুলির সাথে মিলিত হয়ে হোস্টের বিশ্বাসযোগ্যতা মারাত্মকভাবে প্রভাবিত করতে পারে।

জুমলা, পাশাপাশি ওয়ার্ডপ্রেস ওয়েবসাইটগুলি খুব সহজেই একটি ওয়েব সার্ভারের ডিরেক্টরি স্তরে কনফিগারেশন পরিবর্তন করতে .htaccess ফাইলগুলি ব্যবহার করে। বলা বাহুল্য, এটি ওয়েবসাইটটির একটি বরং সমালোচনামূলক উপাদান কারণ ফাইলটিতে হোস্ট ওয়েবপেজের মূল কনফিগারেশন এবং এর বিকল্পগুলির মধ্যে রয়েছে যা ওয়েবসাইট অ্যাক্সেস, ইউআরএল পুনর্নির্দেশ, URL সংক্ষিপ্তকরণ এবং অ্যাক্সেস নিয়ন্ত্রণ অন্তর্ভুক্ত করে।

সুরক্ষা বিশ্লেষকদের মতে, দূষিত কোডটি .htaccess ফাইলের ইউআরএল পুনর্নির্দেশ ফাংশনটিকে অপব্যবহার করছে, 'বেশিরভাগ ওয়েব অ্যাপ্লিকেশন পুনঃনির্দেশগুলি ব্যবহার করে, সাধারণত এই বৈশিষ্ট্যগুলি খারাপ চিত্র ব্যবহারকারীরা বিজ্ঞাপনের ছাপ তৈরি করতে এবং প্রেরণে ব্যবহার করে ফিশিং সাইট বা অন্যান্য দূষিত ওয়েব পৃষ্ঠাগুলিতে সন্দেহহীন সাইট দর্শকদের visitors

সত্যিকারের বিষয়টি হ'ল আক্রমণকারীরা জুমলা এবং ওয়ার্ডপ্রেস ওয়েবসাইটগুলিতে কীভাবে অ্যাক্সেস পেয়েছিল তা ঠিক অস্পষ্ট। এই প্ল্যাটফর্মগুলির সুরক্ষা বেশ শক্তিশালী হলেও একবার ভিতরে গেলে আক্রমণকারীরা বরং সহজেই দূষিত কোডটিকে প্রাথমিক টার্গেটের সূচক.এফপি ফাইলগুলিতে স্থাপন করতে পারে। ইনডেক্স.এফপি ফাইলগুলি কন্টেন্ট স্টাইলিং এবং বিশেষ অন্তর্নিহিত নির্দেশাবলীর মতো জুমলা এবং ওয়ার্ডপ্রেস ওয়েব পৃষ্ঠাগুলি সরবরাহ করার জন্য দায়বদ্ধ বলে বিবেচিত। মূলত, এটি নির্দেশিকাগুলির প্রাথমিক সেট যা ওয়েবসাইটে কী অফার করে তা কী সরবরাহ করতে হয় এবং কীভাবে সরবরাহ করতে হয় তার নির্দেশ দেয়।

অ্যাক্সেস পাওয়ার পরে, আক্রমণকারীরা সুরক্ষিতভাবে পরিবর্তিত ইনডেক্স.এফপি ফাইলগুলি লাগাতে পারে। এরপরে, আক্রমণকারীরা .htaccess ফাইলগুলিতে দূষিত পুনঃনির্দেশগুলি ইনজেক্ট করতে সক্ষম হয়েছিল। .Htaccess ইনজেক্টর হুমকি একটি কোড চালায় যা ওয়েবসাইটটির .htaccess ফাইলটির সন্ধান করে। দূষিত পুনর্নির্দেশ স্ক্রিপ্ট সনাক্ত এবং ইনজেকশনের পরে, হুমকিটি অনুসন্ধানকে আরও গভীর করে এবং আক্রমণ করার জন্য আরও ফাইল এবং ফোল্ডার সন্ধান করার চেষ্টা করে।

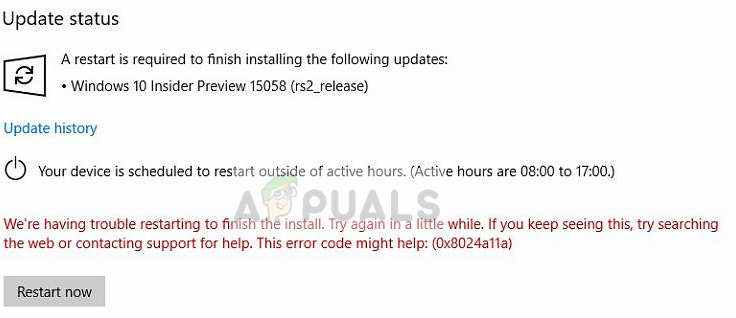

আক্রমণ থেকে রক্ষা করার প্রাথমিক পদ্ধতি হ'ল htaccess ফাইলের ব্যবহার পুরোপুরি ডাম্প করা। প্রকৃতপক্ষে, .htaccess ফাইলগুলির জন্য ডিফল্ট সমর্থন অ্যাপাচি ২.৩.৯ থেকে শুরু করে মুছে ফেলা হয়েছিল। তবে বেশ কয়েকটি ওয়েবসাইটের মালিক এটি সক্ষম করতে এখনও পছন্দ করেন।