ম্যালওয়্যার এর বিবর্তন

সাইবারসিকিউরিটি সংস্থা ইএসইটি আবিষ্কার করেছে একটি পরিচিত এবং অধরা হ্যাকিং গোষ্ঠী কিছুটা নির্দিষ্ট লক্ষ্যবস্তু সহ চুপচাপ একটি ম্যালওয়্যার মোতায়েন করছে। ম্যালওয়ারটি এমন একটি ব্যাকডোর শোষণ করে যা অতীতে সাফল্যের সাথে রাডারের নিচে চলে গেছে। তদুপরি, সফ্টওয়্যারটি সক্রিয়ভাবে ব্যবহৃত কম্পিউটারকে টার্গেট করছে তা নিশ্চিত করার জন্য কিছু আকর্ষণীয় পরীক্ষা করে। যদি ম্যালওয়্যারটি কার্যকলাপটি সনাক্ত না করে বা সন্তুষ্ট না হয় তবে এটি কেবল সর্বোপরি স্টিলথ বজায় রাখতে এবং সম্ভাব্য সনাক্তকরণ থেকে দূরে থাকতে অদৃশ্য হয়ে যায়। নতুন ম্যালওয়্যার রাজ্য সরকারের যন্ত্রপাতিগুলির মধ্যে গুরুত্বপূর্ণ ব্যক্তিত্বদের সন্ধান করছে। সোজা কথায়, ম্যালওয়ারটি বিশ্বব্যাপী কূটনীতিক এবং সরকারী বিভাগগুলির পরে চলেছে

দ্য কে 3 চাং উন্নত ধ্রুবক হুমকি গোষ্ঠী একটি নতুন ফোকাসড হ্যাকিং প্রচারাভিযানের সাথে পুনরায় উত্থিত হয়েছে বলে মনে হয়। এই গ্রুপটি কমপক্ষে ২০১০ সাল থেকে সাফল্যের সাথে সাইবার-গুপ্তচর প্রচার চালাচ্ছে এবং পরিচালনা করছে The গ্রুপটির কার্যক্রম এবং শোষণগুলি বেশ দক্ষ। লক্ষ্যযুক্ত টার্গেটের সাথে একত্রিত হয়ে, এটি প্রদর্শিত হয় যে গোষ্ঠীটি একটি জাতি দ্বারা স্পনসর করা হচ্ছে। দ্বারা চালিত ম্যালওয়ারের সর্বশেষ স্ট্রেন কে 3 চাং গ্রুপ বেশ পরিশীলিত। পূর্বে মোতায়েন দূরবর্তী অ্যাক্সেস ট্রোজান এবং অন্যান্য ম্যালওয়্যারগুলিও খুব ভালভাবে ডিজাইন করা হয়েছিল। তবে, নতুন ম্যালওয়্যার লক্ষ্যযুক্ত মেশিনগুলির অন্ধ বা ভর সংক্রমণের বাইরে চলে গেছে। পরিবর্তে, এর আচরণটি বেশ যৌক্তিক। ম্যালওয়্যার লক্ষ্য এবং মেশিনের পরিচয় নিশ্চিত এবং প্রমাণীকরণের চেষ্টা করে।

ইএসইটিতে সাইবারসিকিউরিটি গবেষকরা কে3চ্যাংয়ের মাধ্যমে নতুন আক্রমণ সনাক্ত করুন:

কমপক্ষে ২০১০ সাল থেকে সক্রিয় থাকা কে3্যাং উন্নত ধ্রুবক হুমকি দলটি এপিটি ১৫ হিসাবেও চিহ্নিত হয়েছে The জনপ্রিয় স্লোভাকিয়ান অ্যান্টিভাইরাস, ফায়ারওয়াল এবং অন্যান্য সাইবারসিকিউরিটি সংস্থা ইএসইটি গ্রুপটির কার্যক্রমের নিশ্চিত চিহ্ন এবং প্রমাণ সনাক্ত করেছে। ইএসইটি গবেষকরা দাবি করেছেন যে কে 3 চ্যাং গ্রুপ তার চেষ্টা করা এবং বিশ্বস্ত কৌশলগুলি ব্যবহার করছে। তবে ম্যালওয়ারটি উল্লেখযোগ্যভাবে আপডেট হয়েছে। তদুপরি, এই সময়টি, গোষ্ঠীটি একটি নতুন ব্যাকডোর শোষণ করার চেষ্টা করছে। পূর্বে অপ্রকাশিত এবং অপরিবর্তিত অন্দরমহলের ওক্রামকে অস্থায়ীভাবে ডাব করা হয়।

ইএসইটি গবেষকরা আরও ইঙ্গিত করেছেন যে তাদের অভ্যন্তরীণ বিশ্লেষণ ইঙ্গিত দেয় যে গোষ্ঠীটি কূটনৈতিক সংস্থা এবং অন্যান্য সরকারী প্রতিষ্ঠানের পিছনে চলছে। ঘটনাচক্রে, কে 3 চ্যাং গ্রুপটি পরিশীলিত, লক্ষ্যযুক্ত এবং অবিরাম সাইবার-গুপ্তচর প্রচার চালাতে ব্যতিক্রমীভাবে সক্রিয় ছিল। Ditionতিহ্যগতভাবে, এই দলটি সরকারী কর্মকর্তা এবং গুরুত্বপূর্ণ ব্যক্তিত্বদের সাথে চলেছিল যারা সরকারের সাথে কাজ করেছিল। তাদের ক্রিয়াকলাপ ইউরোপ এবং মধ্য এবং দক্ষিণ আমেরিকা জুড়ে দেখা গেছে।

কূটনৈতিক ডিপ্লোম্যাটকে লক্ষ্য হিসাবে কে 3 চ্যাং গ্রুপ দ্বারা ব্যবহৃত নতুন ওক্রাম ম্যালওয়্যার https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- Store4app (@ Store4app1) জুলাই 18, 2019

ইএসইটির আগ্রহ এবং ফোকাস কে 3 চ্যাং গ্রুপে অবিরত থাকবে কারণ গ্রুপটি কোম্পানির স্বদেশ স্লোভাকিয়াতে বেশ সক্রিয় ছিল। তবে এই গ্রুপের অন্যান্য জনপ্রিয় টার্গেট হ'ল ইউরোপের চেক প্রজাতন্ত্রের বেলজিয়াম, ক্রোয়েশিয়া। এই গোষ্ঠীটি দক্ষিণ আমেরিকার ব্রাজিল, চিলি এবং গুয়াতেমালাকে টার্গেট করেছে বলে জানা যায়। কে 3 চ্যাং গ্রুপের ক্রিয়াকলাপগুলি ইঙ্গিত দেয় যে এটি শক্তিশালী হার্ডওয়্যার এবং অন্যান্য সফ্টওয়্যার সরঞ্জামগুলির সাথে রাষ্ট্র-স্পনসরিত হ্যাকিং গ্রুপ হতে পারে যা সাধারণ বা স্বতন্ত্র হ্যাকারদের জন্য উপলভ্য নয়। তাই সর্বশেষতম আক্রমণগুলিও গোয়েন্দা তথ্য সংগ্রহের জন্য দীর্ঘমেয়াদী টেকসই অভিযানের অংশ হতে পারে, ইএসইটির গবেষক জুজানা হরমকোভা উল্লেখ করেছেন, 'আক্রমণকারীটির মূল লক্ষ্য সম্ভবত সাইবার গুপ্তচরবৃত্তি, এজন্যই তারা এই লক্ষ্যগুলি নির্বাচন করেছিল।'

কীভাবে কেট্রিকান ম্যালওয়্যার এবং ওক্রাম ব্যাকডোর কাজ করে?

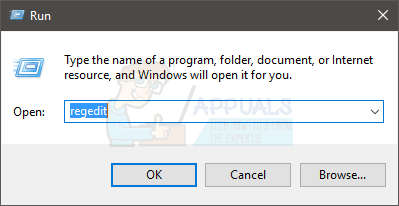

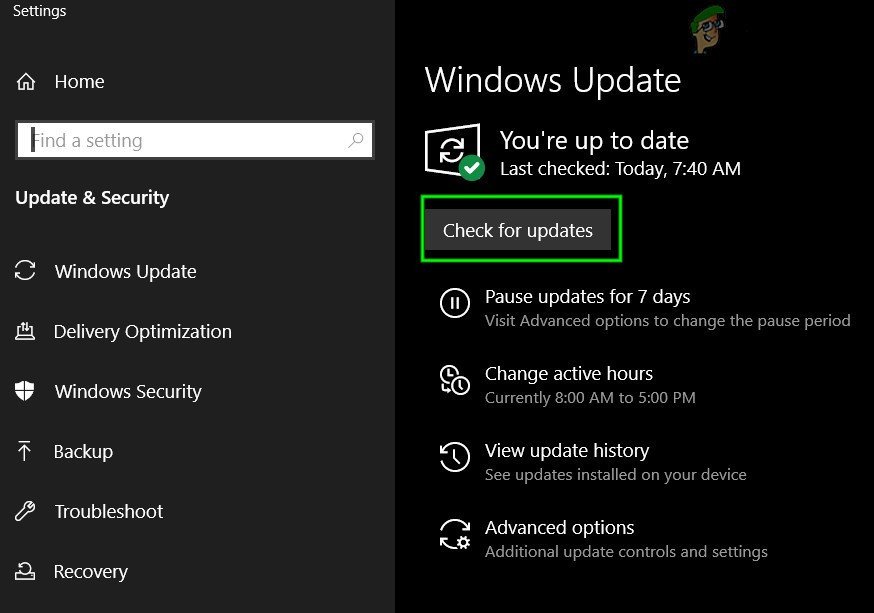

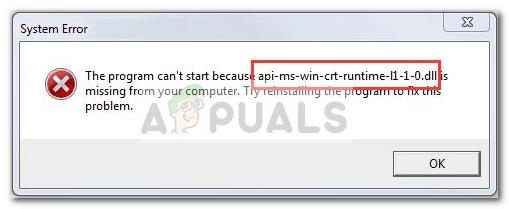

কেট্রিকান ম্যালওয়্যার এবং ওক্রাম ব্যাকডোর বেশ পরিশীলিত। সুরক্ষার গবেষকরা এখনও লক্ষ্য করছেন যে কীভাবে টার্গেট করা মেশিনে ব্যাকডোর ইনস্টল করা হয়েছিল বা ফেলে দেওয়া হয়েছিল। ওকরাম ব্যাকডোরের বিতরণটি এখনও রহস্য হিসাবে অব্যাহত রয়েছে, তবে এর অপারেশন আরও আকর্ষণীয়। ওকরাম ব্যাকডোর কোনও স্যান্ডবক্সে চলছে না তা নিশ্চিত করার জন্য কয়েকটি সফ্টওয়্যার পরীক্ষা করে থাকে যা মূলত একটি সুরক্ষিত ভার্চুয়াল স্পেস যা সুরক্ষা গবেষকরা দূষিত সফ্টওয়্যারটির আচরণ পর্যবেক্ষণ করতে ব্যবহার করে। যদি লোডার নির্ভরযোগ্য ফলাফল না পায় তবে সনাক্তকরণ এবং আরও বিশ্লেষণ এড়াতে এটি কেবল নিজেকেই সমাপ্ত করে।

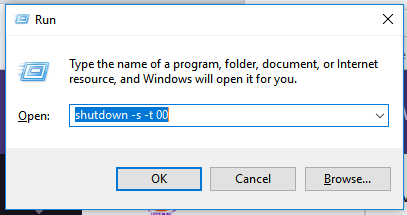

এটি বাস্তবের জগতে কাজ করা কোনও কম্পিউটারে এটি চলছে কিনা তা নিশ্চিত করার ওকরাম ব্যাকডোরের পদ্ধতিটিও বেশ আকর্ষণীয়। বাম মাউস বোতামটি কমপক্ষে তিনবার ক্লিক করার পরে লোডার বা ব্যাকডোরটি আসল পেড পাওয়ার জন্য পথ সক্রিয় করে। গবেষকরা বিশ্বাস করেন যে এই নিশ্চিতকরণ পরীক্ষাটি মূলত ভার্চুয়াল মেশিন বা স্যান্ডবক্স নয়, রিয়েল, ফাংশনিং মেশিনে পরিচালিত হচ্ছে তা নিশ্চিত করার জন্য এটি সম্পাদন করা হয়।

লোডার সন্তুষ্ট হয়ে গেলে, ওক্রাম ব্যাকডোর প্রথমে নিজেকে পুরো প্রশাসকের সুযোগ দেয় এবং সংক্রামিত মেশিনের তথ্য সংগ্রহ করে। এটি কম্পিউটারের নাম, ব্যবহারকারীর নাম, হোস্ট আইপি ঠিকানা এবং কী অপারেটিং সিস্টেম ইনস্টল করা হয়েছে তার মতো তথ্য ট্যাবলেট করে। এরপরে এটি অতিরিক্ত সরঞ্জামের জন্য কল করে। নতুন কেট্রিকান ম্যালওয়্যারটিও বেশ পরিশীলিত এবং একাধিক কার্যকারিতা প্যাক করে। এটিতে একটি ইনবিল্ট ডাউনলোডার পাশাপাশি একটি আপলোডারও রয়েছে। আপলোডিং ইঞ্জিন চুরি করে ফাইল রফতানি করতে ব্যবহৃত হয়। ম্যালওয়ারের মধ্যে ডাউনলোডার সরঞ্জাম আপডেটের জন্য কল করতে পারে এবং এমনকি হোস্ট মেশিনের গভীরে প্রবেশের জন্য জটিল শেল কমান্ড কার্যকর করতে পারে।

একটি পুরানো স্কুল ছায়াময় ম্যালওয়ার গ্রুপ চীন থেকে কাজ করে বলে বিশ্বাস করে কূটনীতিকদের লক্ষ্য করে টার্গেট করে ইনফোসেক গবেষকরা যা বলেছিলেন এটি পূর্বের অনিবন্ধিত দুরের কাজ। কে 3 চ্যাং গোষ্ঠী, যা বেশ কয়েক বছর ধরে সক্রিয় ছিল, দীর্ঘকাল ধরে ও ... https://t.co/n1TBoQ1pQX

- নিবন্ধটি: সংক্ষিপ্ত (@_TheRegister) জুলাই 18, 2019

ইএসইটি গবেষকরা এর আগেও দেখেছিলেন যে ওক্রামের পিছনের অংশটি এমনকি মিমিক্যাটজের মতো অতিরিক্ত সরঞ্জাম মোতায়েন করতে পারে। এই সরঞ্জামটি মূলত একটি স্টিলথ কীলগার। এটি কীস্ট্রোক পর্যবেক্ষণ ও রেকর্ড করতে পারে এবং অন্যান্য প্ল্যাটফর্ম বা ওয়েবসাইটগুলিতে লগইন শংসাপত্রগুলি চুরি করার চেষ্টা করে।

ঘটনাক্রমে, গবেষকরা ওকরাম ব্যাকডোর এবং ক্যাট্রিকান ম্যালওয়্যার কমান্ডের মধ্যে সিকিউরিটি বাইপাস করা, উন্নততর সুযোগ-সুবিধা প্রদান এবং অন্যান্য অবৈধ কার্যকলাপ পরিচালনার ক্ষেত্রে বেশ কয়েকটি মিল লক্ষ্য করেছেন। দুজনের মধ্যে অবিসংবাদিত সাদৃশ্যই গবেষকরা বিশ্বাস করতে পেরেছিলেন যে দু'জনের ঘনিষ্ঠ সম্পর্ক রয়েছে। যদি এটি কোনও শক্তিশালী সংঘবদ্ধ না হয় তবে উভয় সফ্টওয়্যারই একই ভুক্তভোগীদের লক্ষ্যবস্তু করছিল, হ্রোমকোভা উল্লেখ করেছিলেন, “যখন আমরা আবিষ্কার করেছি যে ওক্রাম ব্যাকডোর একটি কেট্রিকান ব্যাকডোর ড্রপ করার জন্য ব্যবহৃত হয়েছিল, যা ২০১২ সালে সংকলিত হয়েছিল। তার উপরে , আমরা দেখেছি যে কিছু কূটনৈতিক সত্তা যা ওক্ররাম ম্যালওয়্যার এবং 2015 কেট্রিকান ব্যাকডোর দ্বারা প্রভাবিত হয়েছিল 2017 কেট্রিকান ব্যাকডোর দ্বারাও প্রভাবিত হয়েছিল। ”

কে 3 চ্যাং এপিটি গ্রুপ কূটনৈতিক লক্ষ্যবস্তুতে ওক্রাম ব্যাকডোর বোমা ফেলেছে https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 সাইবার, ইনক। (@ 420 সাইবার) জুলাই 18, 2019

দূষিত সফ্টওয়্যার সম্পর্কিত দুটি টুকরা যা বছরের পর বছর দূরে রয়েছে এবং কে 3 চ্যাং উন্নত ধ্রুবক হুমকি গোষ্ঠীর ক্রমাগত ক্রিয়াকলাপগুলি ইঙ্গিত দেয় যে গোষ্ঠীটি সাইবার গুপ্তচরবৃত্তির প্রতি অনুগত ছিল। ইএসইটি আত্মবিশ্বাসী, এই গোষ্ঠীটি তার কৌশলগুলি উন্নত করেছে এবং আক্রমণাত্মক প্রকৃতির পরিশীলন এবং কার্যকারিতা বৃদ্ধি পাচ্ছে। সাইবারসিকিউরিটি গ্রুপটি দীর্ঘদিন ধরে এই গোষ্ঠীর শোষণকে দীর্ঘায়িত করে আসছে এবং তা ছিল একটি বিশ্লেষণ প্রতিবেদন বজায় রাখা ।

বেশ সম্প্রতি আমরা জানিয়েছিলাম যে কীভাবে একটি হ্যাকিং গ্রুপ তার অন্যান্য অবৈধ অনলাইন কার্যক্রম ত্যাগ করেছে এবং সাইবার গুপ্তচরবৃত্তি ফোকাস শুরু । হ্যাকিং গোষ্ঠীগুলি এই ক্রিয়াকলাপে আরও ভাল সম্ভাবনা এবং পুরষ্কার খুঁজে পেতে পারে এটি সম্ভবত যথেষ্ট। রাষ্ট্র-স্পনসরিত আক্রমণ ক্রমশ বাড়ছে, দুর্বৃত্ত সরকারগুলি গোপনে এই দলগুলিকে সমর্থন করতে এবং মূল্যবান রাষ্ট্রীয় গোপনীয়তার বিনিময়ে তাদের ক্ষমা করে দিতে পারে।