পিবি টেক

শীর্ষস্থানীয় নিরাপত্তা গবেষক জেরোম সেগুরা, যিনি ম্যালওয়ারবাইটিসের সাথে কাজ করেন, মাইক্রোসফ্ট অফিসে সুরক্ষার সুরক্ষা পেতে একটি আক্রমণকারী ভেক্টর ব্যবহার করে যাতে ম্যাক্রোগুলির প্রয়োজন হয় না, তা খুঁজে বের করার একটি উপায় বের করেছিলেন। এটি অ্যাক্সেস ডেটাবেসগুলিতে অপব্যবহারের জন্য ম্যাক্রো শর্টকাটগুলি ব্যবহার করার পদ্ধতিগুলি সন্ধানকারী অন্যান্য গবেষকদের দৌড়ে এসেছে।

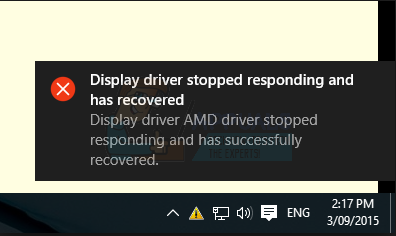

অফিস নথিতে একটি সেটিংস ফাইল এম্বেড করে, আক্রমণকারীরা আরও বিজ্ঞপ্তি ছাড়াই বিপজ্জনক কোড চালানোর জন্য ব্যবহারকারীদের সামাজিক ইঞ্জিনিয়ারিং ব্যবহার করতে পারে। কৌশলটি যখন কাজ করে তখন উইন্ডোজ কোনও ত্রুটি বার্তা দেয় না। এমনকি ক্রিপ্টিকগুলিও বাইপাস করা যায়, যা কিছু চলছে তা এই সত্যটি লুকিয়ে রাখতে সহায়তা করে।

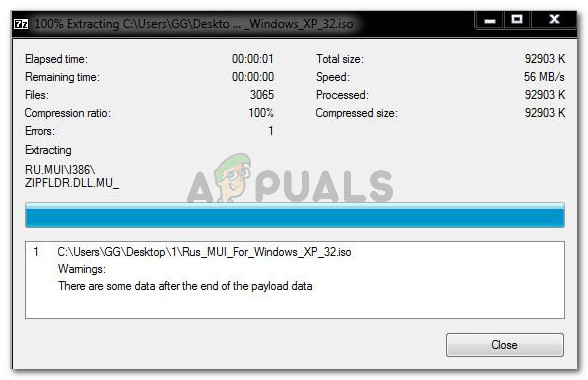

উইন্ডোজ 10 এর সাথে সুনির্দিষ্ট একটি ফাইল ফর্ম্যাটটিতে এক্সএমএল কোড রয়েছে যা নিয়ন্ত্রণ প্যানেলে অ্যাপলেটগুলিতে শর্টকাট তৈরি করতে পারে। .SettingContent.ms এই ফর্ম্যাটটি উইন্ডোজের পূর্ববর্তী সংস্করণগুলিতে বিদ্যমান ছিল না। ফলস্বরূপ, গবেষকরা যতদূর জানেন তারা এই শোষণের পক্ষে ঝুঁকিপূর্ণ হওয়া উচিত নয়।

যারা ওয়াইন অ্যাপ্লিকেশন সামঞ্জস্যতা স্তরটি ব্যবহার করে অফিস মোতায়েন করেছেন তারা জিএনইউ / লিনাক্স বা ম্যাকোস ব্যবহার করছেন কিনা তা বিবেচনা না করেই সমস্যাগুলির সম্মুখীন হওয়া উচিত নয়। এই ফাইলটি ধারণ করে এমন একটি এক্সএমএল উপাদান, তবে, খালি ধাতুতে চলমান উইন্ডোজ 10 মেশিনের দ্বারা সর্বনাশ করতে পারে।

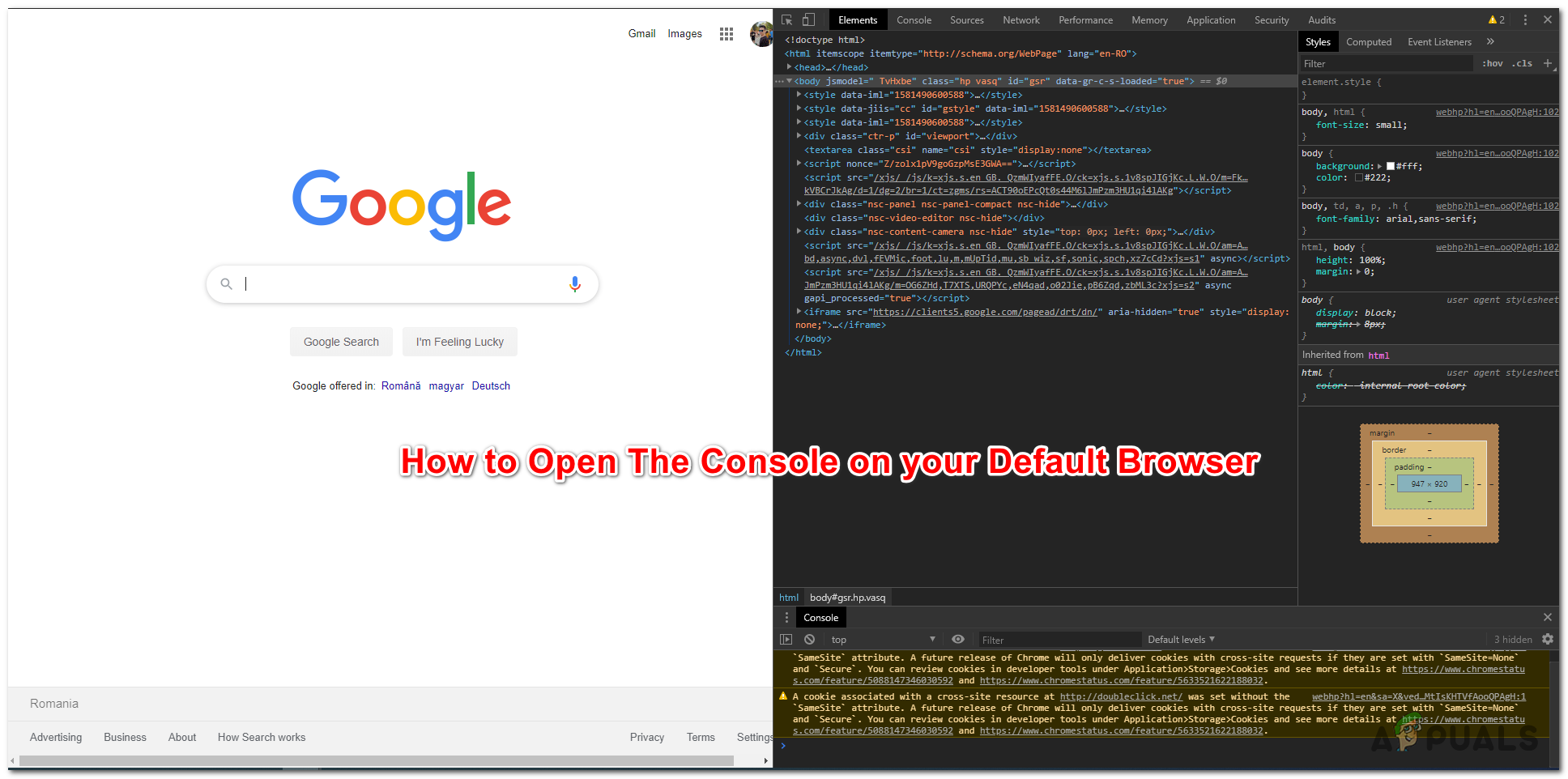

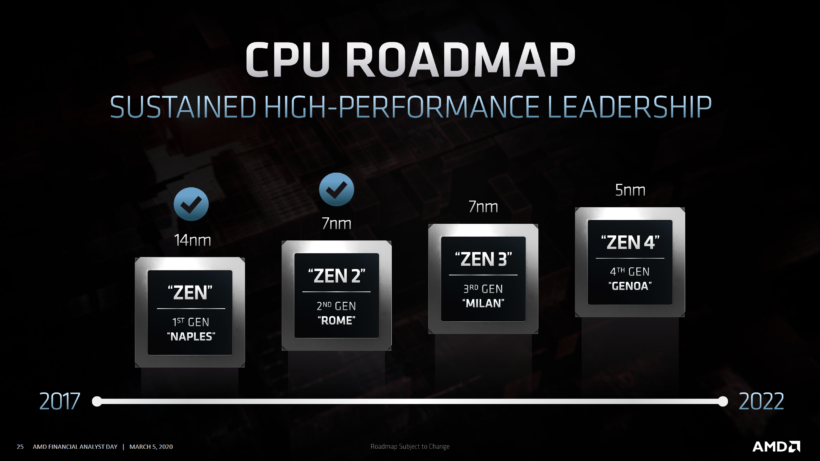

ডিপলিঙ্ক, উপাদান হিসাবে পরিচিত হিসাবে, বাইনারি এক্সিকিউটেবল বান্ডিলগুলি তাদের পরে সুইচ এবং পরামিতি থাকলেও সম্পাদন করার অনুমতি দেয়। কোনও আক্রমণকারী পাওয়ারশেলের জন্য কল করতে পারে এবং তারপরে কিছু যুক্ত করতে পারে যাতে তারা স্বেচ্ছাসেবক কোড কার্যকর করতে শুরু করতে পারে। যদি তারা পছন্দ করে, তবে তারা এমনকি মূল লিগ্যাসি কমান্ড ইন্টারপ্রেটারকে কল করতে পারে এবং এনটি কার্নেলের প্রথম সংস্করণ থেকে উইন্ডোজ কমান্ড লাইন কোডার সরবরাহ করেছিল সেই একই পরিবেশটি ব্যবহার করতে পারে।

ফলস্বরূপ, একজন সৃজনশীল আক্রমণকারী এমন কোনও দস্তাবেজ তৈরি করতে পারে যা বৈধ বলে মনে হয় এবং লোকেরা যাতে একটি লিঙ্কে ক্লিক করতে পারে সে জন্য অন্য কেউ হওয়ার ভান করে। উদাহরণস্বরূপ, এটি কোনও ভুক্তভোগীর মেশিনে ক্রিপ্টমাইনিং অ্যাপ্লিকেশনগুলি ডাউনলোড করতে অভ্যস্ত হতে পারে।

তারা একটি বিশাল স্প্যাম প্রচারের মাধ্যমে কোনও ফাইল পাঠাতেও চাইতে পারে want সেগুরা পরামর্শ দিয়েছিল যে এটি নিশ্চিত করা উচিত যে ক্লাসিক সোশ্যাল ইঞ্জিনিয়ারিং আক্রমণগুলি শীঘ্রই স্টাইলের বাইরে চলে আসবে না। এই ধরণের একটি ফাইল অগণিত ব্যবহারকারীদের মধ্যে বিতরণ করতে হবে যাতে কয়েকজন কোড এক্সিকিউশন হতে পারে তা নিশ্চিত করার জন্য, এটি অন্য কিছু হিসাবে ছদ্মবেশ ধারণ করে এটি করা সম্ভব be