ইউনিভার্সাল মিডিয়া সার্ভার। কর্ডকাটিং

একটি আউট-ব্যান্ড এক্সএমএল বহিরাগত সত্তা প্রক্রিয়াকরণ ঝুঁকির সন্ধান পেয়েছে ক্রিস মোবারলি ইউনিভার্সাল মিডিয়া সার্ভারের সংস্করণ 7.1.0 এর এক্সএমএল পার্সিং ইঞ্জিনে। দুর্বলতা, সংরক্ষিত লেবেল বরাদ্দ করা হয়েছে CVE-2018-13416 , পরিষেবাটির সাধারণ পরিষেবা আবিষ্কার আবিষ্কার প্রোটোকল (এসএসডিপি) এবং ইউনিভার্সাল প্লাগ এবং প্লে (ইউপিএনপি) কার্যকারিতা প্রভাবিত করে।

ইউনিভার্সাল মিডিয়া সার্ভার একটি ফ্রি পরিষেবা যা ডিএলএনএ-সক্ষম ডিভাইসের সাথে অডিও, ভিডিও এবং চিত্র সম্পর্কিত করে। এটি সনি প্লেস্টেশন 3 এবং 4, মাইক্রোসফ্টের এক্সবক্স 360 এবং ওয়ান এবং বিভিন্ন ধরণের স্মার্টফোন, স্মার্ট টেলিভিশন, স্মার্ট ডিসপ্লে এবং স্মার্ট মাল্টিমিডিয়া প্লেয়ারগুলির সাথে ভাল কাজ করে।

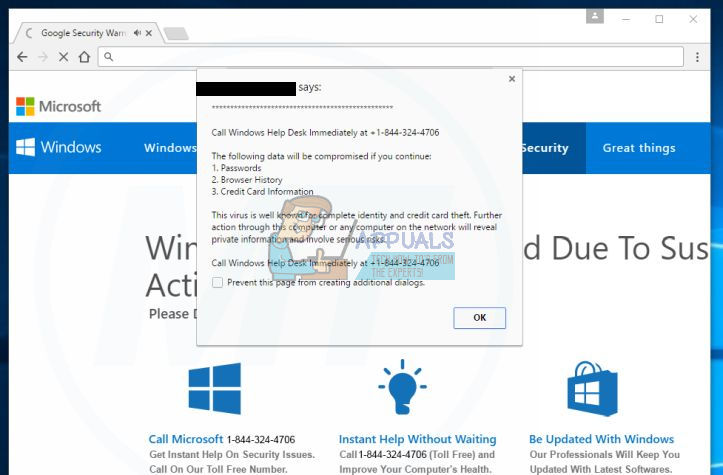

দুর্বলতা ইউনিভার্সাল মিডিয়া সার্ভারের পরিষেবাটি চালিত অনুমোদিত ব্যবহারকারীর মতো একই অনুমতি নিয়ে একই ল্যানে থাকা অচিহ্নিত আক্রমণকারীকে সিস্টেমে ফাইলগুলি অ্যাক্সেস করার অনুমতি দেয়। হামলাকারী নেট্নটিটিএলএম সুরক্ষা প্রোটোকলকে পরিষ্কার তথ্যতে রূপান্তর করতে পারে এমন তথ্যের বহিঃপ্রকাশে হেরফের করতে সার্ভার মেসেজ ব্লক (এসএমবি) সংযোগগুলিও ব্যবহার করতে সক্ষম। এটি ব্যবহারকারীর কাছ থেকে পাসওয়ার্ড এবং অন্যান্য শংসাপত্রগুলি চুরি করতে সহজেই ব্যবহার করা যেতে পারে। একই প্রক্রিয়াটি ব্যবহার করে, আক্রমণকারী নেটওয়ানটিএলএম সুরক্ষা প্রোটোকলকে চ্যালেঞ্জ জানাতে বা প্রতিক্রিয়া জানিয়ে দূরবর্তীভাবে উইন্ডোজ ডিভাইসে কমান্ডগুলি কার্যকর করতে পারে।

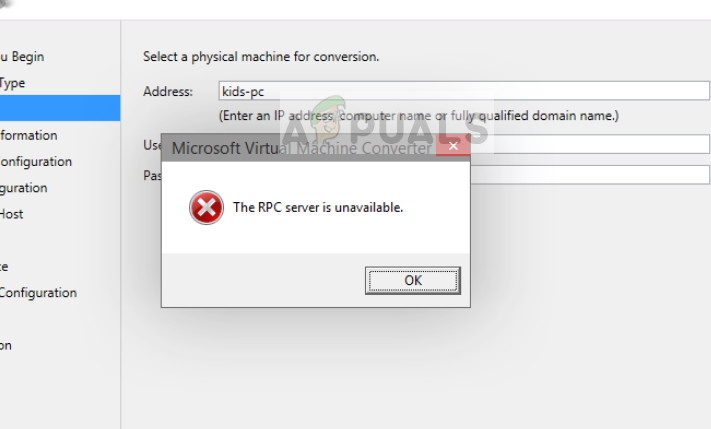

এসএসডিপি পরিষেবা ইউএনপি ডিভাইসগুলি আবিষ্কার এবং যুক্ত করার জন্য 1900 বন্দরটিতে একটি ইউডিপি মাল্টিকাস্ট পাঠায় 239.255.255.250। এই সংযোগটি প্রতিষ্ঠিত হয়ে গেলে, ডিভাইসটি কোনও ডিভাইস বর্ণনাকারী এক্সএমএল ফাইলের জন্য একটি অবস্থান আবার পাঠায় যার মধ্যে ভাগ করা ডিভাইস সম্পর্কে আরও তথ্য থাকে information ইউএমএস তারপরে এই এক্সএমএল ফাইলটি সংযোগ স্থাপনের জন্য এইচটিটিপি-র মাধ্যমে তথ্যকে শক্তিশালী করে। আক্রমণকারীরা তাদের নির্ধারিত স্থানে নিজস্ব এক্সএমএল ফাইল তৈরি করে, এই বিষয়ে ইউএমএসের আচরণ এবং এর যোগাযোগের কৌশলগুলিতে হেরফের করার সুযোগ দেয় যখন এতে দুর্বলতা সামনে আসে। ইউএমএস যেমন মোতায়েন হওয়া এক্সএমএল ফাইলটি পার্স করে, এটি ভেরিয়েবল $ এসএমএস সার্ভারে এসএমবিতে অ্যাক্সেস করে, আক্রমণকারীকে চ্যানেলটিকে চ্যানেল হিসাবে বা চ্যানেল করতে বা পছন্দসইভাবে প্রতিক্রিয়া জানাতে পছন্দ করে দেয়।

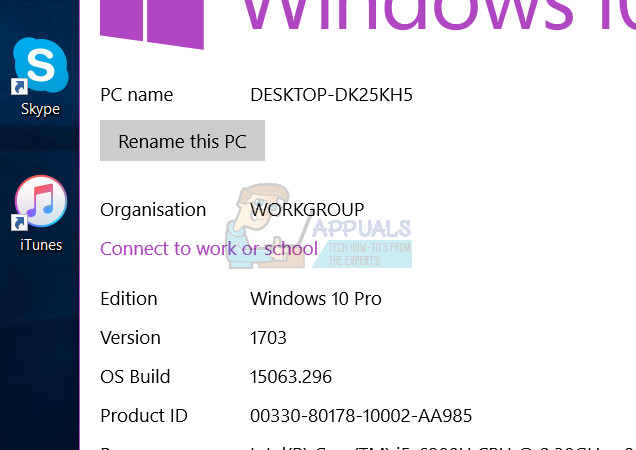

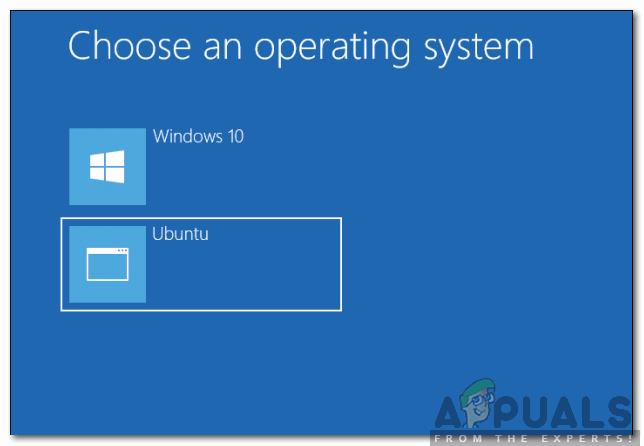

এই দুর্বলতা যে ঝুঁকিটি সৃষ্টি করে তা হ'ল সংক্ষিপ্ত বিবরণ এবং সর্বোচ্চ ব্যবহারের সর্বোচ্চ স্তরের রিমোট কমান্ড প্রয়োগের সংবেদনশীল তথ্যের সমঝোতা। এটি উইন্ডোজ 10 ডিভাইসে ইউনিভার্সাল মিডিয়া সার্ভারের 7.1.0 সংস্করণকে প্রভাবিত করতে দেখা গেছে। এটিও সন্দেহ করা হয় যে ইউএমএসের পূর্ববর্তী সংস্করণগুলি একই সমস্যার জন্য ঝুঁকিপূর্ণ তবে এটির জন্য কেবল এখন পর্যন্ত 7.১.০ সংস্করণ পরীক্ষা করা হয়েছে।

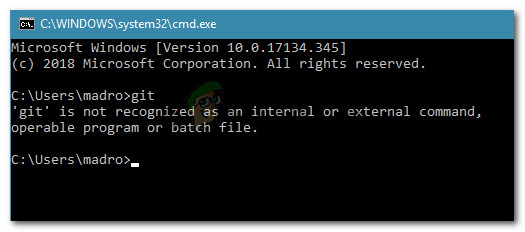

এই দুর্বলতার সর্বাধিক প্রাথমিক শোষণের জন্য আক্রমণকারীটি নিম্নলিখিতটি পড়ার জন্য এক্সএমএল ফাইল সেট করে। এটি আক্রমণকারীকে নেটএনটিএলএম সুরক্ষা প্রোটোকলে অ্যাক্সেসের অনুমতি দেয়, একক আপোষযুক্ত অ্যাকাউন্টের ভিত্তিতে নেটওয়ার্কের মাধ্যমে পার্শ্বীয় চলাচলের অনুমতি দেয়।

& xxe; & xxe-url; 1 0আক্রমণকারী যদি কার্যকর করে দুর্বলতা কাজে লাগায় অশুভ-এসএসডিপি হোস্টের কাছ থেকে সরঞ্জাম এবং একই ডিভাইসে নেটকাট শ্রোতা বা ইমপ্যাকিকেট প্রবর্তন করে, আক্রমণকারী ডিভাইসের এসএমবি যোগাযোগগুলি চালিত করতে এবং স্পষ্ট পাঠ্যে ডেটা, পাসওয়ার্ড এবং তথ্য বের করতে সক্ষম হবে। একজন আক্রমণকারীও নিম্নলিখিতটি পড়ার জন্য ডিভাইস বর্ণনাকারী এক্সএমএল ফাইলটি স্থাপন করে দূরবর্তীভাবে ভুক্তভোগীর কম্পিউটার থেকে ফাইলগুলি থেকে সম্পূর্ণ একক-লাইন তথ্য পুনরুদ্ধার করতে পারে:

& প্রেরণ;এটি সিস্টেমটিকে আর একটি ডেটা সংগ্রহ করার জন্য অনুরোধ জানায় dড। ফাইল যা আক্রমণকারী পড়তে সেট করতে পারে:

% সব;এই দুটি ফাইলের কৌশল দ্বারা আক্রমণকারী আক্রমণকারীর নির্দিষ্ট স্থানে দেখার জন্য কমান্ডটি নির্ধারিত করে এই ভুক্তভোগীর কম্পিউটারের ফাইলগুলি থেকে একক লাইন তথ্য উদ্ধার করতে পারে।

ইউএমএসকে আবিষ্কারের কয়েক ঘন্টার মধ্যে এই দুর্বলতা সম্পর্কে অবহিত করা হয়েছিল এবং সংস্থাটি জানিয়েছে যে তারা সুরক্ষা সমস্যা সমাধানের জন্য একটি প্যাচে কাজ করছে।