বেশ কিছু সময়ের জন্য এটি বিশ্বাস করা হয় যে রেন্সমওয়্যার খুব কমই লিনাক্স এবং এমনকি ফ্রিবিএসডি চালিত মেশিনগুলিকে প্রভাবিত করে। দুর্ভাগ্যক্রমে, কিলডিস্ক রেনসওয়্যার এখন মুষ্টিমেয় লিনাক্স-চালিত মেশিনগুলিতে আক্রমণ করেছে এবং এটি এমনকি বিতরণগুলি যেমন উবুন্টু এবং এর বিভিন্ন সরকারী স্পিনগুলির মতো মূল অ্যাকাউন্টটি হ্যাশ করে ফেলেছে তা ঝুঁকিপূর্ণ হতে পারে বলে মনে হচ্ছে। কিছু কম্পিউটার বিজ্ঞানী মতামত প্রকাশ করেছেন যে উবুন্টুকে প্রভাবিত করে এমন অনেক সুরক্ষা হুমকি একরকমভাবে ইউনিটি ডেস্কটপ ইন্টারফেসের কিছু দিক নিয়ে আপস করেছে, তবে এই হুমকি এমনকি কে-ডি, এক্সফেস ৪, ওপেনবক্স বা এমনকি সম্পূর্ণ ভার্চুয়াল কনসোল-ভিত্তিক উবুন্টু সার্ভার ব্যবহারকারীদের ক্ষতি করতে পারে।

এই ধরণের হুমকির সাথে লড়াই করার জন্য স্বাভাবিকভাবেই সাধারণ জ্ঞানের নিয়মগুলি প্রয়োগ হয়। কোনও ব্রাউজারে সন্দেহজনক লিঙ্কগুলিতে অ্যাক্সেস করবেন না এবং ইন্টারনেট থেকে ডাউনলোড করা ফাইলগুলির পাশাপাশি মেলওয়্যার স্ক্যান এবং ইমেল সংযুক্তিগুলি থেকে নিশ্চিত হওয়া নিশ্চিত করুন। আপনি ডাউনলোড করেছেন এমন কোনও এক্সিকিউটেবল কোডের জন্য এটি বিশেষত সত্য, যদিও সরকারী সংগ্রহস্থল থেকে আসা প্রোগ্রামগুলি এই হুমকি হ্রাস করার জন্য ডিজিটাল স্বাক্ষর গ্রহণ করে। যে কোনও স্ক্রিপ্টের বিষয়বস্তু চালনার আগে আপনি এটি পাঠানোর জন্য কোনও পাঠ্য সম্পাদককে অবশ্যই সর্বদা ব্যবহার করা উচিত। এই বিষয়গুলির উপরে, উবুন্টুকে আক্রমণকারী কিলডিস্কের রূপ থেকে আপনার সিস্টেমকে রক্ষা করতে আপনি কয়েকটি নির্দিষ্ট পদক্ষেপ নিতে পারেন।

পদ্ধতি 1: মূল অ্যাকাউন্টটি হ্যাশ করুন

উবুন্টুর বিকাশকারীরা মূল অ্যাকাউন্টটি হ্যাশ করার সচেতন সিদ্ধান্ত নিয়েছিলেন এবং এটি এই ধরণের আক্রমণ বন্ধ করতে পুরোপুরি সক্ষম না হওয়া সত্ত্বেও এটি সিস্টেমগুলির ক্ষতি করতে ধীর হয়ে যাওয়ার অন্যতম প্রাথমিক কারণ। মূল অ্যাকাউন্টে অ্যাক্সেস পুনরুদ্ধার করা সম্ভব, যা তাদের মেশিনগুলিকে সার্ভার হিসাবে ব্যবহার করছেন তাদের পক্ষে সাধারণ, তবে সুরক্ষার ক্ষেত্রে এটির মারাত্মক পরিণতি ঘটে।

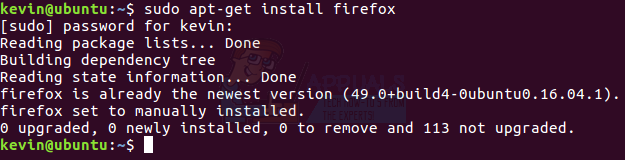

কিছু ব্যবহারকারী sudo passwd জারি করেছেন এবং তারপরে রুট অ্যাকাউন্টটিকে এমন একটি পাসওয়ার্ড দিয়েছেন যা তারা গ্রাফিকাল এবং ভার্চুয়াল কনসোলগুলি থেকে লগ ইন করতে ব্যবহার করতে পারে। এই কার্যকারিতাটি তাত্ক্ষণিকভাবে অক্ষম করতে, রুট লগইনটি দূর করতে sudo passwd -l রুটটি ব্যবহার করুন এবং উবুন্টু বা আপনি যে স্পিনটি ব্যবহার করেছেন সেটিকে যেখানে মূলত সেখানে রেখে দিন। যখন আপনাকে আপনার পাসওয়ার্ড জিজ্ঞাসা করা হবে, তখন আপনাকে অবশ্যই আপনার ব্যবহারকারীর পাসওয়ার্ডটি প্রবেশ করতে হবে এবং আপনি যে অ্যাকাউন্টটি রুট অ্যাকাউন্টে দিয়েছিলেন তা বিশেষ নয়, ধরে নেওয়া উচিত যে আপনি কোনও ব্যবহারকারী লগইন থেকে কাজ করছেন।

স্বাভাবিকভাবেই, সর্বোত্তম পদ্ধতির সাথে সূডো পাসডওড ব্যবহার না করা জড়িত। সমস্যাটি হ্যান্ডেল করার একটি নিরাপদ উপায় হ'ল একটি রুট অ্যাকাউন্ট পাওয়ার জন্য sudo ব্যাশ ব্যবহার করা। আপনাকে আপনার পাসওয়ার্ডের জন্য জিজ্ঞাসা করা হবে, যা আবার আপনার ব্যবহারকারী হবে এবং রুট পাসওয়ার্ড নয়, ধরে নিলে আপনার উবুন্টু মেশিনে আপনার কেবলমাত্র একটি ব্যবহারকারী অ্যাকাউন্ট রয়েছে। মনে রাখবেন যে অন্যান্য শেলগুলির জন্য আপনি শেলটির নাম অনুসারে sudo ব্যবহার করেও একটি শট প্রম্পট পেতে পারেন। উদাহরণস্বরূপ, sudo tclsh একটি সাধারণ টিসিএল ইন্টারপ্রেটারের উপর ভিত্তি করে একটি রুট শেল তৈরি করে।

আপনার প্রশাসনের কাজগুলি শেষ হয়ে গেলে শেল থেকে বেরিয়ে আসতে প্রস্থান টাইপ করার বিষয়টি নিশ্চিত করুন, কারণ কোনও রুট ব্যবহারকারী শেল আপনার মালিকানা নির্বিশেষে সিস্টেমে কোনও ফাইল মুছতে পারে। আপনি যদি tclsh এর মতো শেল ব্যবহার করছেন এবং আপনার প্রম্পটটি যদি কেবল% চিহ্ন হয় তবে প্রম্পটে হুয়ামি কমান্ড হিসাবে চেষ্টা করুন। এটি আপনাকে অবশ্যই বলা উচিত যে আপনি কে লগ ইন করেছেন।

আপনি সবসময় সুডো আরব্যাশ পাশাপাশি সীমাবদ্ধ শেল অ্যাক্সেস করতে ব্যবহার করতে পারেন যার বেশি বৈশিষ্ট্য নেই, এবং তাই ক্ষতির কারণ হওয়ার কম সুযোগ সরবরাহ করে। মনে রাখবেন যে আপনার ডেস্কটপ পরিবেশে আপনি যে গ্রাফিকাল টার্মিনালটি খোলেন, একটি পূর্ণ-স্ক্রিনের গ্রাফিকাল টার্মিনাল পরিবেশ বা লিনাক্স আপনাকে উপলব্ধ six টি ভার্চুয়াল কনসোলগুলির মধ্যে একটি থেকে সমানভাবে এটি কাজ করে। সিস্টেম এই বিভিন্ন বিকল্পগুলির মধ্যে পার্থক্য করতে পারে না, যার অর্থ আপনি স্ট্যান্ডার্ড উবুন্টু, লুবুন্টু বা কুবুন্টুর মতো কোনও স্পিন বা কোনও গ্রাফিকাল ডেস্কটপ প্যাকেজ ছাড়াই উবুন্টু সার্ভারের ইনস্টলেশন থেকে এই পরিবর্তনগুলি করতে সক্ষম হবেন।

পদ্ধতি 2: রুট অ্যাকাউন্টটিতে একটি ব্যবহারযোগ্য পাসওয়ার্ড আছে কিনা তা পরীক্ষা করুন

রুট অ্যাকাউন্টের যে কোনও সময় অযথা ব্যবহারযোগ্য পাসওয়ার্ড আছে কিনা তা পরীক্ষা করতে sudo passwd -S রুটটি চালান। যদি এটি হয়, তবে এটি প্রত্যাবর্তিত আউটপুটে রুট এল পড়বে, পাশাপাশি রুট পাসওয়ার্ড বন্ধ হওয়ার তারিখ এবং সময় সম্পর্কে কিছু তথ্য পড়বে। এটি সাধারণত আপনি উবুন্টু ইনস্টল করার সাথে মিলে যায় এবং নিরাপদে উপেক্ষা করা যায়। যদি এটি পরিবর্তে রুট পি পড়ে থাকে তবে রুট অ্যাকাউন্টটির একটি বৈধ পাসওয়ার্ড রয়েছে এবং আপনাকে পদ্ধতিটি 1 এর ধাপগুলি দিয়ে এটিকে লক আউট করতে হবে।

যদি এই প্রোগ্রামটির আউটপুট এনপি পড়ে, তবে আপনাকে আরও জরুরীভাবে সমস্যাটি সমাধানের জন্য sudo passwd -l রুট চালানো দরকার, কারণ এটি নির্দেশ করে যে এখানে কোনও মূল পাসওয়ার্ড নেই এবং স্ক্রিপ্ট সহ যে কেউ রুট শেল পেতে পারে indicates ভার্চুয়াল কনসোল থেকে।

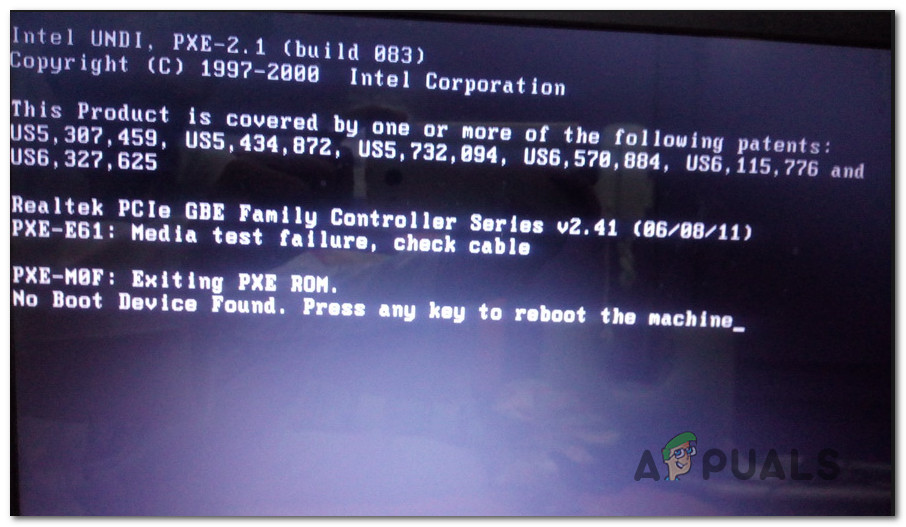

পদ্ধতি 3: GRUB থেকে একটি সমঝোতা সিস্টেম সনাক্তকরণ

এটি হ'ল ভীতিজনক অংশ এবং যে কারণে আপনার সর্বদা আপনার সবচেয়ে গুরুত্বপূর্ণ ফাইলগুলির ব্যাকআপ নেওয়া দরকার। যখন আপনি GNU GRUB মেনুটি লোড করেন, সাধারণত আপনার সিস্টেম বুট করার সময় Esc চাপুন, আপনাকে বিভিন্ন বুট বিকল্প দেখতে হবে। যাইহোক, আপনি যদি কোনও বার্তা বানান দেখতে পান যেখানে সেগুলি হবে তবে আপনি কোনও আপোষযুক্ত মেশিনটির দিকে তাকিয়ে থাকতে পারেন।

কিলডিস্ক প্রোগ্রামের সাথে আপোস করা টেস্ট মেশিনগুলি এমন কিছু পড়ুন:

* আমরা দুঃখিত, তবে এনক্রিপশন করছি

আপনার তথ্য সফলভাবে সম্পন্ন হয়েছে,

যাতে আপনি আপনার ডেটা বা হারাতে পারেন

বার্তাটি আপনাকে একটি নির্দিষ্ট ঠিকানায় অর্থ প্রেরণের নির্দেশ দেয়। আপনার এই মেশিনটি পুনরায় ফর্ম্যাট করা উচিত এবং এটিতে লিনাক্স পুনরায় ইনস্টল করা উচিত। কিলডিস্কের কোনও হুমকির জবাব দিবেন না। এটি কেবল এই ধরণের স্কিমগুলি চালিত ব্যক্তিদেরই সহায়তা করে না কেবল ত্রুটির কারণে লিনাক্স সংস্করণ প্রোগ্রামটি সঠিকভাবে এনক্রিপশন কীটি সংরক্ষণ করে না। এর অর্থ এই যে এর আশেপাশে কোনও উপায় নেই, এমনকি যদি আপনি দিতে চান তবে clean পরিষ্কার ব্যাকআপ রাখার বিষয়টি নিশ্চিত করুন এবং আপনাকে এইরকম অবস্থানের বিষয়ে চিন্তা করতে হবে না।

4 মিনিট পঠিত