ওরাকল ভার্চুয়ালবক্স

ভার্চুয়ালবক্সে একটি শূন্য দিনের দুর্বলতা প্রকাশ্যে একটি স্বাধীন দুর্বলতা গবেষক প্রকাশ করেছিলেন এবং বিকাশকারী সার্জি জেলেনিউককে শোষণ করেছিলেন। ভার্চুয়ালবক্স একটি বিখ্যাত ওপেন সোর্স ভার্চুয়ালাইজেশন সফ্টওয়্যার যা ওরাকল দ্বারা বিকাশ করা হয়েছে। সম্প্রতি সন্ধান করা এই দুর্বলতা কোনও দূষিত প্রোগ্রামটিকে ভার্চুয়াল মেশিন থেকে বাঁচতে এবং তারপরে হোস্ট মেশিনের ওএসের কোড সম্পাদন করতে পারে।

প্রযুক্তিগত বিবরণ

এই দুর্বলতা মেমরির দুর্নীতির সমস্যা এবং ইন্টেল PRO / 1000 এমটি ডেস্কটপ নেটওয়ার্ক কার্ড (E1000) এর প্রভাবের কারণে ঘটে যখন নেট (নেটওয়ার্ক ঠিকানা অনুবাদ) সেট নেটওয়ার্ক মোড থাকে।

হোস্ট এবং ভার্চুয়াল মেশিনগুলি যেহেতু এটি একটি ভাগ করা কোড বেজে থাকে সেহেতু ইস্যুটি ওএস প্রকারের থেকে আলাদা হতে পারে।

এই দুর্বলতার প্রযুক্তিগত ব্যাখ্যা অনুসারে গিটহাবে বর্ণিত, দুর্বলতা ভার্চুয়ালবক্সের সমস্ত বর্তমান সংস্করণকে প্রভাবিত করে এবং ভার্চুয়াল মেশিনের (ভিএম) ডিফল্ট কনফিগারেশনে উপস্থিত রয়েছে। দুর্বলতা দূষিত প্রোগ্রাম বা প্রশাসক অধিকারের সাথে আক্রমণকারী বা অতিথির ওএসের মূল সহ একটি আক্রমণকারীকে হোস্ট অপারেটিং সিস্টেমের অ্যাপ্লিকেশন স্তরের স্বেচ্ছাসেবীর কোড কার্যকর করতে এবং এড়াতে অনুমতি দেয়। এটি বেশিরভাগ সুযোগ-সুবিধাসহ বেশিরভাগ ব্যবহারকারী প্রোগ্রামের কোড চালানোর জন্য ব্যবহৃত হয়। জেলেনিউক বলেছিলেন, 'E1000 এর দুর্বলতা রয়েছে যে কোনও আক্রমণকারীকে কোনও অতিথির মধ্যে রুট / অ্যাডমিনিস্ট্রেটর সুবিধাসমূহের সাথে একটি হোস্ট রিংয়ে পালাতে দেয় allowing তারপরে আক্রমণকারীটি বিদ্যমান কৌশলগুলি ব্যবহার করে / dev / vboxdrv এর মাধ্যমে 0 বাজানোর সুযোগগুলি বাড়িয়ে দিতে পারে” ' ভিমেওতে আক্রমণের একটি ভিডিও বিক্ষোভও প্রকাশ করা হয়েছে।

সম্ভাব্য সমাধান

এই দুর্বলতার জন্য এখনও পর্যন্ত কোনও সুরক্ষা প্যাচ নেই। জেলেনিউকের মতে, তার শোষণটি পুরোপুরি নির্ভরযোগ্য যা তিনি উবুন্টু সংস্করণ ১.0.০৪ এবং ১৮.০৪ 6 ৮-4-6 testing অতিথির উপর পরীক্ষা করে শেষ করেছেন। তবে, তিনি আরও মনে করেন যে এই শোষণটি উইন্ডোজ প্ল্যাটফর্মের বিরুদ্ধেও কাজ করে।

যদিও তার প্রদত্ত শোষণটি কার্যকর করা বেশ কঠিন, তাঁর প্রদত্ত নীচের ব্যাখ্যাগুলি যারা এটি কার্যকর করতে চায় তাদের সহায়তা করতে পারে:

“এক্সপ্লিটটি কোনও অতিথি ওএসে লোড করার জন্য লিনাক্স কার্নেল মডিউল (এলকেএম)। উইন্ডোজ কেসটির জন্য কেবল একটি ইনিশিয়েলেশন মোড়ক এবং কার্নেল এপিআই কল দিয়ে এলকেএম থেকে পৃথককারী ড্রাইভারের প্রয়োজন হবে।

উভয় ওএসে ড্রাইভার লোড করার জন্য উচ্চতর সুবিধাগুলি প্রয়োজন। এটি সাধারণ এবং একটি দুর্গম বাধা হিসাবে বিবেচনা করা হয় না। Pwn2Own প্রতিযোগিতাটি দেখুন যেখানে গবেষক চেইনগুলি ব্যবহার করে: কোনও ব্রাউজার অতিথির ওএসে একটি দূষিত ওয়েবসাইট খোলা হয়, ব্রাউজারের স্যান্ডবক্সের পালাটি পুরো রিং 3 অ্যাক্সেস অর্জনের জন্য তৈরি করা হয়, 0 থেকে রিংয়ের পথ প্রশস্ত করার জন্য একটি অপারেটিং সিস্টেমের দুর্বলতা কাজে লাগানো হয় অতিথি ওএস থেকে হাইপাইভাইজারকে আক্রমণ করার জন্য আপনার যে কোনও কিছু দরকার আছে। অতি শক্তিশালী হাইপারভাইজার দুর্বলতাগুলি অবশ্যই অতিথির রিং 3 থেকে তাদের ব্যবহার করা যেতে পারে There সেখানে ভার্চুয়ালবক্সে এমন একটি কোডও রয়েছে যা অতিথির মূল সুযোগগুলি ছাড়াই পৌঁছনীয় এবং এটি বেশিরভাগই এখনও নিরীক্ষিত হয় নি।

শোষণটি 100% নির্ভরযোগ্য। এর অর্থ এটি হ'ল সর্বদা বা কখনই না মেলানো বাইনারিগুলির কারণে বা অন্যান্য, আরও সূক্ষ্ম কারণে আমি অ্যাকাউন্ট না করি। এটি ডিফল্ট কনফিগারেশন সহ কমপক্ষে উবুন্টু 16.04 এবং 18.04 x86_64 অতিথিতে কাজ করে। '

জেলেনিউক দুর্বলতার এই সর্বশেষ আবিষ্কারের সাথে জনসাধারণের কাছে যাওয়ার সিদ্ধান্ত নিয়েছেন কারণ তিনি গত বছর ভার্চুয়ালবক্সে দায়বদ্ধতার সাথে একটি ত্রুটিপূর্ণ প্রতিবেদনের পরে যখন তিনি দায়বদ্ধতার সাথে প্রতিবেদন করেছিলেন তখন তিনি '[ইনফোজেকের সমসাময়িক অবস্থা, বিশেষত সুরক্ষা গবেষণা এবং বাগ অনুদানের সাথে' মতবিরোধে ছিলেন)। ওরাকল দুর্বলতা মুক্তির প্রক্রিয়াটি যেভাবে বাজারজাত করা হয় এবং প্রতি বছর সম্মেলনে সুরক্ষা গবেষকরা যেভাবে তাদের তুলে ধরেছেন তাতেও তিনি অসন্তুষ্টি প্রকাশ করেছিলেন।

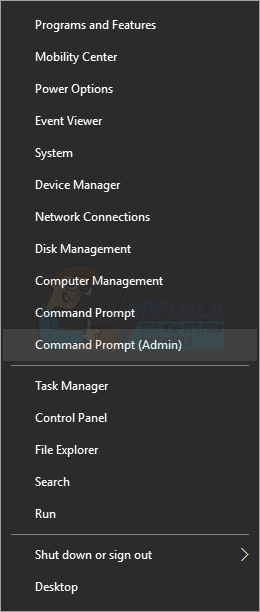

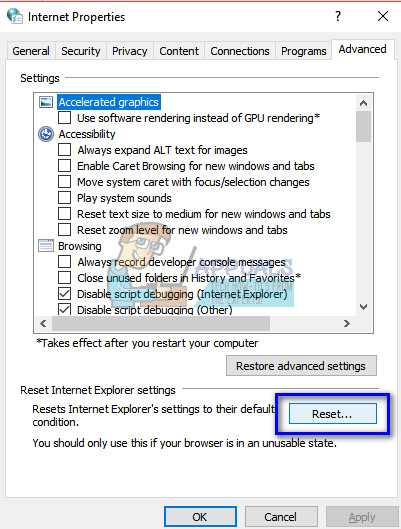

যদিও এই দুর্বলতার জন্য এখনও পর্যন্ত কোনও সুরক্ষা প্যাচ উপলব্ধ নেই, ব্যবহারকারীরা তাদের নেটওয়ার্ক কার্ডটিকে ভার্চুয়াল মেশিন থেকে প্যারা ভার্চুয়ালাইজড নেটওয়ার্ক বা পিসিনেটে পরিবর্তন করে এটির বিরুদ্ধে রক্ষা করতে পারে।