মিক্রোটিক

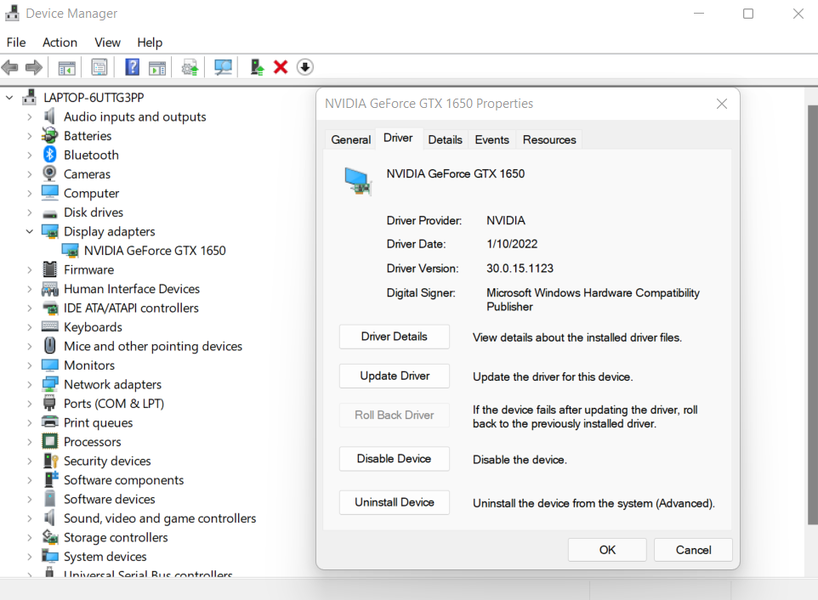

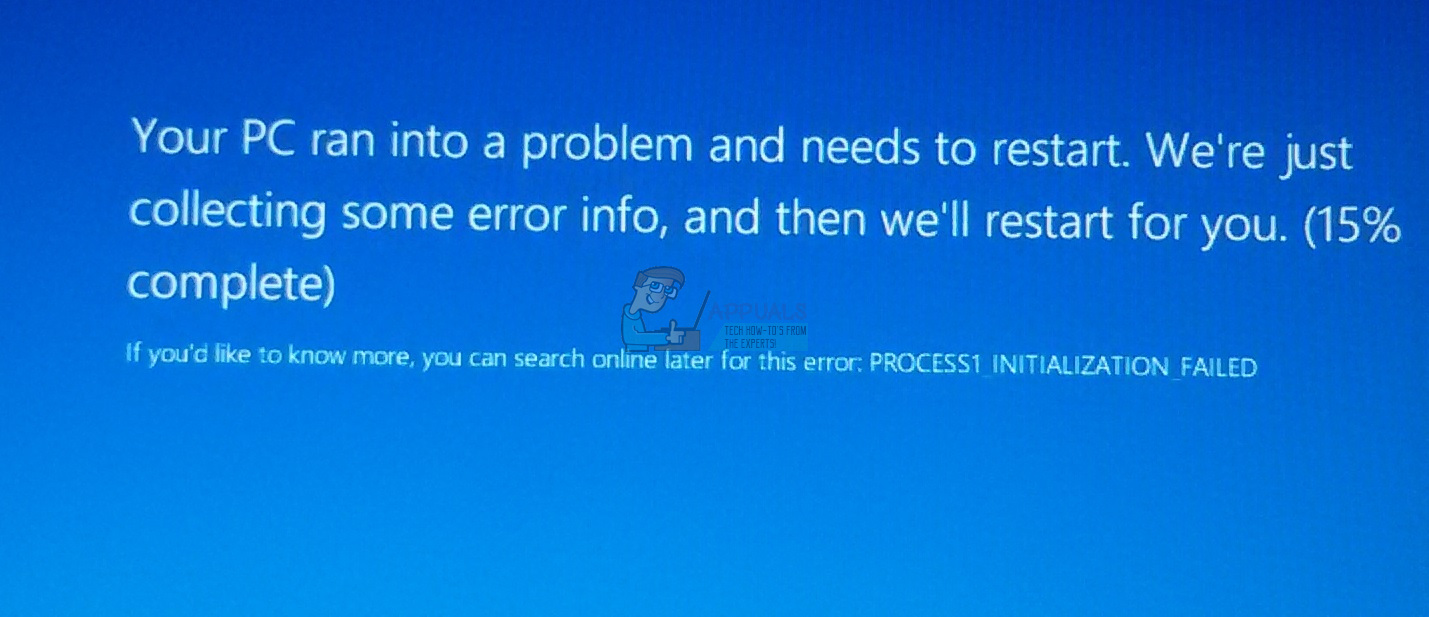

নিম্ন-স্তরের ওয়েবসাইটের সমঝোতা যা হতে পারে তা একটি বিশাল ক্রিপ্টোজ্যাক আক্রমণ বলে মনে হয়েছিল। ট্রাস্টউভের নিরাপত্তা গবেষক সাইমন কেনিন সাইবার অপরাধীদের এবং দূষিত ক্রিয়াকলাপের জন্য ক্রিপ্টোকারেন্সি ব্যবহার সম্পর্কে আরএসএ এশিয়া 2018 তে একটি আলোচনা উপস্থাপন করে সবে ফিরে এসেছিলেন। এটিকে কাকতালীয় ঘটনা বলুন তবে তার অফিসে ফিরে আসার সাথে সাথেই তিনি কয়েনহাইভের প্রচুর পরিমাণে লক্ষ্য করেছিলেন এবং আরও তদন্তের পরে তিনি এটি মিক্রোটিক নেটওয়ার্ক ডিভাইসের সাথে বিশেষভাবে যুক্ত এবং ব্রাজিলকে প্রচুর লক্ষ্যবস্তু করে দেখেছিলেন। কেনিন যখন এই ঘটনার গবেষণায় গভীরভাবে গভীর উদ্বেগ প্রকাশ করেছিল, তখন তিনি দেখতে পেলেন যে এই আক্রমণে ,000০,০০০ মিক্রোটিক ডিভাইস ব্যবহার করা হয়েছিল, এটি একটি সংখ্যা যা বেড়ে দাঁড়িয়েছে 200,000-এ।

কইনহাইভের সাথে ব্রাজিলে মিক্রোটিক ডিভাইসগুলির শোদান অনুসন্ধান 70,000+ ফলাফল পেয়েছে im সিমোন কেনিন / ট্রাস্টওয়েভ

“এটি একটি উদ্ভট কাকতালীয় ঘটনা হতে পারে, তবে আরও পরিদর্শন করে আমি দেখতে পেলাম যে এই সমস্ত ডিভাইসগুলি একই সাইনহাইভ সাইটকি ব্যবহার করছে, যার অর্থ এই সমস্তগুলি শেষ পর্যন্ত একটি সত্তার হাতে চলে গেছে। আমি সেই ডিভাইসগুলিতে ব্যবহৃত কইনহাইভ সাইট-কীটি সন্ধান করেছি এবং দেখেছি যে আক্রমণকারী আসলেই মূলত ব্রাজিলের দিকে মনোনিবেশ করে।

কইনহাইভ সাইটকি-র শোদান অনুসন্ধানে দেখা গেছে যে সমস্ত শোষক একই আক্রমণকারীর কাছে ফলপ্রসূ হয়েছিল। সাইমন কেনিন / ট্রাস্টওয়েভ

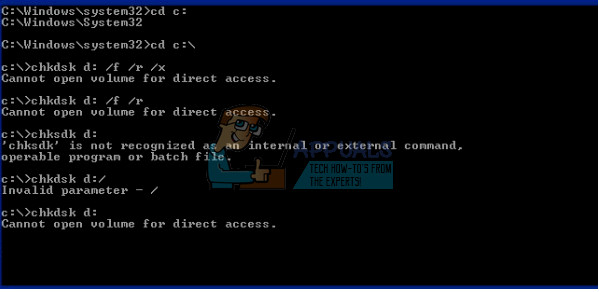

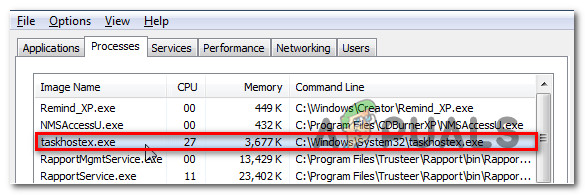

কেনিন প্রাথমিকভাবে আক্রমণটিকে মিক্রোটিকের বিরুদ্ধে শূন্য দিনের শোষণ বলে সন্দেহ করেছিল, কিন্তু পরে তিনি বুঝতে পেরেছিলেন যে আক্রমণকারীরা এই তৎপরতা চালানোর জন্য রাউটারগুলিতে একটি পরিচিত দুর্বলতা কাজে লাগিয়েছে। এই দুর্বলতাটি নিবন্ধভুক্ত করা হয়েছিল এবং এর নিরাপত্তাজনিত ঝুঁকি হ্রাস করার জন্য ২৩ শে এপ্রিল একটি প্যাচ জারি করা হয়েছিল তবে বেশিরভাগ আপডেটের মতোই মুক্তিটি উপেক্ষা করা হয়েছিল এবং অনেকগুলি রাউটারগুলি দুর্বল ফার্মওয়্যারটিতে কাজ করছে। কেনিন বিশ্বজুড়ে কয়েক হাজার হাজার বছরের পুরনো রাউটার খুঁজে পেয়েছিল, তিনি আবিষ্কার করেছিলেন যে কয়েক হাজার হাজার তিনি ব্রাজিলেই ছিলেন।

পূর্বে, দুর্বলতাটি রাউটারে দূরবর্তী দূষিত কোড প্রয়োগের অনুমতি দেওয়ার জন্য পাওয়া গেছে। তবে সর্বশেষ এই আক্রমণটি 'কোনও ব্যবহারকারী পরিদর্শন করা প্রতিটি ওয়েব পৃষ্ঠায় কইনহাইভ স্ক্রিপ্ট ইনজেক্ট করতে' এই প্রক্রিয়াটি ব্যবহার করে এটি আরও একধাপ এগিয়ে নিয়ে যেতে সক্ষম হয়েছিল। কেনিন আরও উল্লেখ করেছে যে আক্রমণকারীরা তিনটি কৌশল প্রয়োগ করেছিল যা আক্রমণটির বর্বরতা বৃদ্ধি করে। একটি কয়েনহাইভ স্ক্রিপ্ট ব্যাকড ত্রুটি পৃষ্ঠা তৈরি করা হয়েছিল যা ব্রাউজ করার সময় যখন কোনও ব্যবহারকারী কোনও ত্রুটির মুখোমুখি হয় তখন স্ক্রিপ্টটি চালায়। এগুলি ছাড়াও, স্ক্রিপ্টটি মিক্রোটিক রাউটারগুলির সাথে বা ছাড়া পৃথক ওয়েবসাইটগুলিতে দর্শকদের প্রভাবিত করেছিল (যদিও রাউটারগুলি এই স্ক্রিপ্টটিকে প্রথম স্থানে ইনজেকশনের মাধ্যম ছিল)। আক্রমণকারীটিকে একটি মিক্টোটিক.পিএইচপি ফাইল ব্যবহার করতেও পাওয়া যায় যা প্রতিটি এইচটিএমএল পৃষ্ঠায় কয়েনহাইভ ইনজেক্ট করার জন্য প্রোগ্রাম করা হয়।

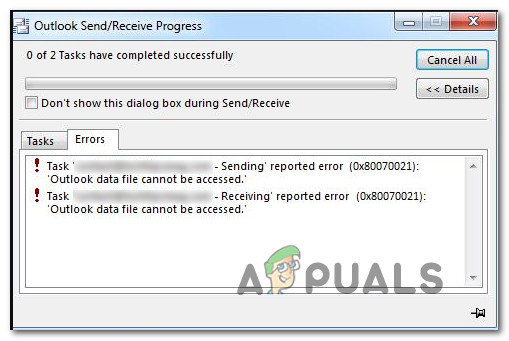

যেহেতু অনেক ইন্টারনেট পরিষেবা সরবরাহকারী (আইএসপিগুলি) মাইক্রোটিক রাউটারগুলিকে উদ্যোগের জন্য একটি বৃহত্তর স্কেলটিতে ওয়েব সংযোগ সরবরাহ করতে ব্যবহার করে, এই আক্রমণটিকে উচ্চ-স্তরের হুমকি হিসাবে বিবেচনা করা হয় যা বাড়িতে অনর্থক ব্যবহারকারীদের টার্গেট করার জন্য নয় বরং একটি বৃহত আকারে ছুঁড়ে ফেলার জন্য করা হয়েছিল বড় সংস্থাগুলি এবং উদ্যোগগুলিকে ধাক্কা। এর চেয়ে বড় বিষয় হ'ল আক্রমণকারী রাউটারগুলিতে একটি 'u113.src' স্ক্রিপ্ট ইনস্টল করেছে যা তাকে / তাকে পরে অন্যান্য আদেশ ও কোড ডাউনলোড করার অনুমতি দেয়। এটি হ্যাকারকে রাউটারগুলির মাধ্যমে অ্যাক্সেসের প্রবাহ বজায় রাখতে এবং মূল সাইট কীটি কইনহাইভ দ্বারা অবরুদ্ধ করা হলে স্ট্যান্ডবাই বিকল্প স্ক্রিপ্টগুলি চালানোর অনুমতি দেয়।

উৎস ট্রাস্ট ওয়েভ